A lo largo de 2025, Check Point Research observó una serie de campañas de ciberespionaje que se desarrollaban discretamente en el Sudeste Asiático. A diferencia de los delitos cibernéticos oportunistas, estas operaciones se centraron específicamente en instituciones gubernamentales y agencias policiales, lo que sugiere un objetivo claro: la recopilación de inteligencia geopolítica a largo plazo. Muchas de las campañas se programaron para coincidir con acontecimientos políticos locales sensibles, decisiones gubernamentales oficiales o eventos de seguridad regional. Al anclar la actividad maliciosa en contextos familiares y oportunos, los atacantes aumentaron significativamente la probabilidad de que los objetivos interactuarán con el contenido.

Nuestro análisis atribuye estas campañas a Amaranth-Dragon, un grupo de amenazas no documentado públicamente previamente. Las herramientas y los patrones operativos muestran fuertes similitudes con APT-41, uno de los grupos de ciberespionaje chinos más activos y capaces, lo que sugiere recursos, conocimientos o afiliación directa compartidos.

Las campañas se diseñaron para ser altamente controladas. La infraestructura de ataque se configuró para interactuar únicamente con víctimas en países objetivo específicos, lo que limitó la exposición más allá de los objetivos previstos. Una vez establecido el acceso, los atacantes implementaron herramientas comúnmente utilizadas en pruebas de seguridad legítimas, reutilizadas aquí para mantener el acceso persistente.

Explotación de la velocidad: Convirtiendo la divulgación en oportunidad

Un momento crítico en la actividad de Amaranth-Dragon se produjo con la divulgación de CVE-2025-8088, una vulnerabilidad que afectaba a la popular utilidad de compresión WinRAR. A los pocos días de la divulgación pública y poco después del exploit, el código apareció en línea. El grupo ya había incorporado la vulnerabilidad en campañas activas. La velocidad y la confianza con la que se puso en funcionamiento esta vulnerabilidad subrayan la madurez técnica y la preparación del grupo.

Campañas centradas en países, no en el volumen

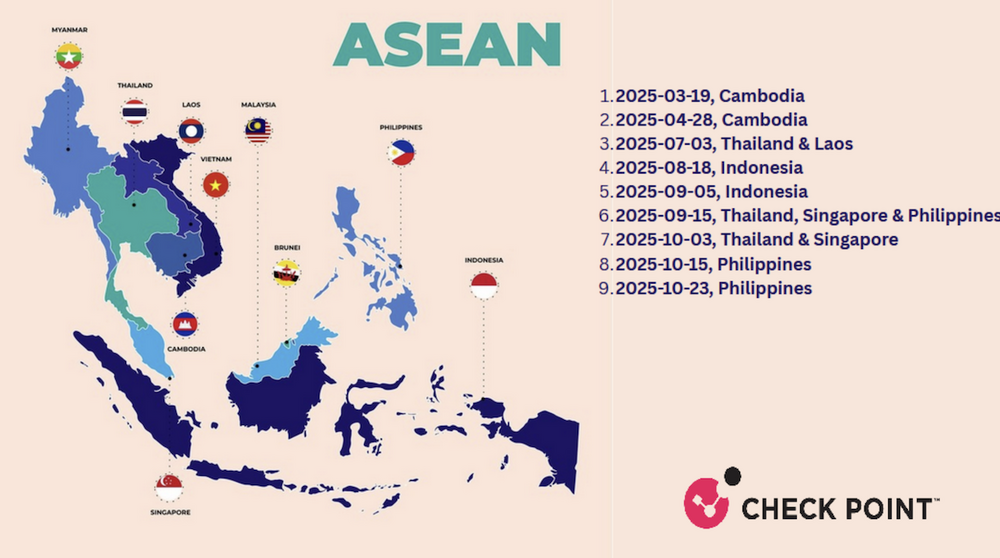

Desde marzo de 2025, Check Point Research ha rastreado múltiples campañas de Amaranth-Dragon dirigidas a Camboya, Tailandia, Laos, Indonesia, Singapur y Filipinas. Cada operación tenía un alcance muy limitado, centrándose generalmente en uno o dos países a la vez.

En lugar de basarse en la distribución masiva, los atacantes adaptaron sus señuelos a acontecimientos políticos, económicos o militares locales, como anuncios de salarios gubernamentales o ejercicios regionales conjuntos. Si bien no se pudo confirmar de forma concluyente el canal de distribución exacto, la naturaleza altamente selectiva de las campañas sugiere firmemente el uso de correos electrónicos de phishing enviados directamente a las víctimas. Los archivos maliciosos solían estar alojados en plataformas en la nube reconocidas, lo que les daba una apariencia de legitimidad y reducía las sospechas.

Una característica destacada de estas campañas era la estricta aplicación geográfica. La infraestructura de los atacantes rechazó activamente las conexiones externas a los países objetivo, lo que limitó la exposición y complicó la investigación externa. Este nivel de control es poco común en operaciones criminales y está fuertemente asociado con el espionaje estatal.

Con el tiempo, las campañas se fueron sofisticando, culminando en operaciones a finales de 2025 dirigidas al gobierno filipino y a las agencias marítimas, cuidadosamente programadas en torno a eventos nacionales oficiales.

Atribución: Una línea clara con APT-41

Múltiples indicadores técnicos y operativos vinculan a Amaranth-Dragon con APT-41, un grupo chino de ciberespionaje de larga trayectoria conocido por atacar a gobiernos de todo el mundo.

Ambos grupos comparten un enfoque en las entidades gubernamentales y policiales del sudeste asiático, así como enfoques similares para el desarrollo de herramientas y la ejecución de campañas. Los patrones en la gestión de la infraestructura, la sincronización operativa y las prácticas de desarrollo apuntan a un equipo con recursos suficientes que opera dentro de la zona horaria UTC+8. En conjunto, estas coincidencias sugieren firmemente que Amaranth-Dragon está estrechamente afiliado u opera como parte del ecosistema más amplio de APT-41, ampliando las iniciativas de espionaje establecidas en la región bajo una nueva identidad operativa.

“Estas campañas ponen de relieve cómo el ciberespionaje moderno combina velocidad, precisión e intenciones geopolíticas. Las vulnerabilidades pueden convertirse en armas en cuestión de días tras su divulgación, y los ataques de phishing cuidadosamente diseñados pueden eludir las defensas perimetrales tradicionales” señaló Ángel Salazar, Gerente de Ingeniería de Canales en América Latina de Check Point Software Technologies. Para las agencias gubernamentales y las organizaciones de sectores sensibles, esto resalta la importancia de la rápida aplicación de parches, una sólida visibilidad de las amenazas basadas en archivos y una seguridad por capas tanto en los endpoints como en los canales de comunicación.

Check Point Harmony Endpoint y Harmony Email & Collaboration respaldan estas iniciativas al ayudar a las organizaciones a reducir la exposición a ataques dirigidos basados en archivos como los observados en esta actividad.

Read less

Tabatinga

Tabatinga