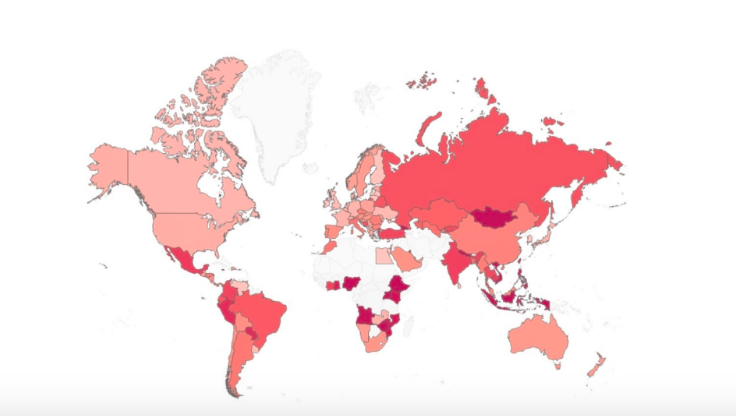

Check Point Research, la división de Inteligencia de Amenazas Check Point® Software Technologies Ltd. (NASDAQ: CHKP), pionero y líder global en soluciones de ciberseguridad, publica su Índice Global de Amenazas del mes de abril de 2025, en el que se destaca FakeUpdates como el malware más prevalente en el mundo, afectando al 6% de las empresas a nivel mundial, seguido de cerca por Remcos y AgentTesla.

Este mes, los investigadores descubrieron una sofisticada campaña de malware en múltiples etapas que infecta con AgentTesla, Remcos y Xloader (una evolución de FormBook). El ataque comienza con correos electrónicos de phishing disfrazados de confirmaciones de pedidos, que inducen a las víctimas a abrir un archivo malicioso en formato 7-Zip. Este archivo contiene un archivo JScript codificado (.JSE) que lanza un script PowerShell codificado en Base64, el cual ejecuta un ejecutable de segunda etapa basado en .NET o AutoIt. El malware final se inyecta en procesos legítimos de Windows como RegAsm.exe o RegSvcs.exe, lo que incrementa significativamente su capacidad de sigilo y evasión de detección.

Estos hallazgos reflejan una tendencia notable en el cibercrimen, con la convergencia del malware comercial con técnicas avanzadas. Herramientas que antes se vendían abiertamente a bajo costo, como AgentTesla y Remcos, ahora se integran en cadenas de entrega complejas que imitan las tácticas de actores patrocinados por estados, difuminando la línea entre amenazas motivadas por fines financieros y políticos.

"Esta última campaña ejemplifica la creciente complejidad de las ciberamenazas. Los atacantes están superponiendo scripts codificados, procesos legítimos y cadenas de ejecución oscuras para mantenerse indetectables, dijo Manuel Rodríguez, Gerente de Ingeniería de Seguridad en NOLA para Check Point Software.

Lo que antes considerábamos malware de bajo nivel ahora se convierte en armas en operaciones avanzadas. Las empresas deben adoptar un enfoque preventivo que integre inteligencia de amenazas en tiempo real, IA y análisis de comportamiento”, explica Lotem Finkelstein, director de Inteligencia de Amenazas en Check Point Software.

Principales familias de malware en Colombia en abril de 2025

*Las flechas se refieren al cambio de rango en comparación con el mes anterior.

1. ↔ Remcos – Remcos es un RAT que apareció por primera vez en la naturaleza en 2016 y que se distribuye a través de documentos maliciosos de Microsoft Office que se adjuntan a correos electrónicos no deseados y está diseñado para eludir la seguridad de CCU (Control de Cuentas de Usuario) de Microsoft Windows y ejecutar malware con privilegios de alto nivel. Este RAT ha impactado en abril a un 16.35% de las empresas en Colombia y en el mundo al 3.79%.

2. ↔ FakeUpdates - Fakeupdates (AKA SocGholish) es un malware de descarga que se descubrió inicialmente en 2018. Se propaga mediante descargas no autorizadas en sitios web comprometidos o maliciosos, incitando a los usuarios a instalar una actualización falsa del navegador. El malware Fakeupdates está asociado con el grupo de hackers ruso Evil Corp y se utiliza para distribuir diversas cargas útiles secundarias tras la infección inicial. Este downloader en abril atacó al 7.86% de las empresas en Colombia y a un 6.37% en el mundo.

3. ↔ AsyncRat – AyncRatTroyano de acceso remoto (RAT) dirigido a sistemas Windows, identificado por primera vez en 2019. Extrae información del sistema hacia un servidor de comando y control y puede ejecutar diversas acciones, como descargar complementos, terminar procesos, capturar capturas de pantalla y actualizarse automáticamente. Se distribuye comúnmente a través de campañas de phishing para el robo de datos y la toma de control de sistemas. En Colombia en abril impactó al 6.29% de las empresas y en el mundo al 2.05%.

Los tres malware móviles más usados en abril

El mes pasado, Anubis ha ocupado el primer puesto como malware para móviles más extendido, seguido de AhMyth e Hydra.

• ↔ Anubis – Anubis es un troyano bancario versátil que surgió en dispositivos Android y ha evolucionado para incluir funciones avanzadas como eludir autenticación multifactor (MFA) interceptando contraseñas de un solo uso (OTP) por SMS, keylogging, grabación de audio y funciones de ransomware. Se distribuye principalmente a través de aplicaciones maliciosas en Google Play Store e incluye capacidades de acceso remoto (RAT).

• ↑ AhMyth – AhMyth es un troyano de acceso remoto (RAT) que ataca dispositivos Android, generalmente camuflado como aplicaciones legítimas (grabadoras de pantalla, juegos o herramientas de criptomonedas). Una vez instalado, obtiene amplios permisos para persistir tras reinicios y exfiltrar información sensible como credenciales bancarias, claves de criptomonedas, códigos MFA y contraseñas. También permite keylogging, capturas de pantalla, acceso a cámara y micrófono, e interceptación de SMS.

• ↑ Hydra – Hydra es un troyano bancario diseñado para robar credenciales bancarias solicitando a las víctimas que activen permisos peligrosos cada vez que acceden a una aplicación bancaria.

Principales grupos de ransomware en abril

Akira es el grupo más prevalente este mes, responsable del 11% de los ataques publicados, seguido por SatanLock y Qilin, con un 10% cada uno.

• Akira – Akira Ransomware, reportado por primera vez a inicios de 2023, ataca sistemas Windows y Linux. Utiliza cifrado simétrico con CryptGenRandom() y Chacha 2008, y se asemeja al ransomware filtrado Conti v2. Se distribuye a través de adjuntos de correo infectados y vulnerabilidades en puntos finales VPN. Al infectar, cifra datos y añade la extensión “.akira” a los archivos, presentando luego una nota de rescate.

• SatanLock – SatanLock es una operación nueva con actividad pública desde principios de abril. Ha publicado 67 víctimas, aunque más del 65% ya habían sido reportadas previamente por otros actores.

• Qilin – También conocido como Agenda, es una operación criminal de ransomware como servicio (RaaS) que colabora con afiliados para cifrar y exfiltrar datos de organizaciones comprometidas, exigiendo luego un rescate. Este ransomware, que fue detectado por primera vez en julio de 2022 y está desarrollado en Golang Agenda, se enfoca en grandes empresas y organizaciones de alto valor, especialmente en los sectores de salud y educación. Habitualmente infiltra a sus víctimas mediante correos de phishing con enlaces maliciosos, para luego moverse lateralmente dentro de las infraestructuras y cifrar datos críticos.

Los sectores más atacados en el mundo en abril

El mes pasado las industrias más impactadas globalmente fueron Educación, Gobierno/Militar y Telecomunicaciones.

1. Educación

2. Gobierno/Militar

3. Telecomunicaciones

Los datos de abril revelan un aumento en el uso de campañas de malware sigilosas y en múltiples etapas, y un enfoque continuo en sectores con defensas más débiles. Con FakeUpdates como la amenaza más prevalente y la aparición de nuevos actores de ransomware como SatanLock, las empresas deben priorizar estrategias de seguridad proactivas y en capas para mantenerse por delante de los ataques en evolución

Read less

Letícia

Letícia