Ciberseguridad: TrickGate lleva seis años en la sombra siendo utilizado para el despliegue de Emotet, REvil, Maze y otros malware

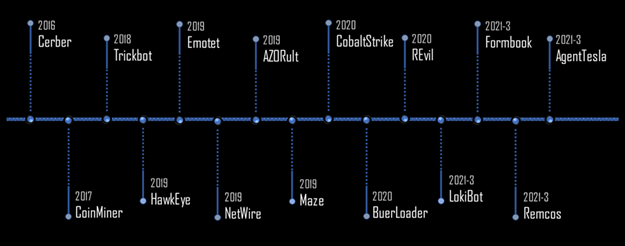

Check Point Research (CPR), la división de Inteligencia de Amenazas Check Point® Software Technologies Ltd. (NASDAQ: CHKP), un proveedor líder especializado en ciberseguridad a nivel mundial, ha descubierto un servicio de software que lleva más de seis años ayudando a los ciberdelincuentes a eludir la protección de los EDR (Detección y respuesta de Endpoints). Bautizado como "TrickGate", entre sus clientes se encuentran atacantes tan conocidos como Cerber, Trickbot, Maze, Emotet, REvil, Cobalt Strike, AZORult, Formbook, AgentTesla y muchos más.

La capacidad de transformación de TrickGate le ha permitido permanecer bajo el radar durante años. Aunque el envoltorio se ha modificado, los principales componentes de su shellcode siguen utilizando como herramienta de ciberataque que permite para propagar su malware más fácilmente.

Figura 1. Timeline de TrickGate

Perfil de las víctimas

Check Point Research ha monitorizado entre 40 y 650 ataques semanales durante los dos últimos años. Según su telemetría, los ciberdelincuentes que utilizan TrickGate se dirigen principalmente al sector manufacturero, pero también apuntan a otros sectores como la educación, la sanidad, las finanzas y las empresas comerciales.

Los ataques se distribuyen por todo el mundo, con una mayor concentración en Taiwán y Turquía. La familia de malware más utilizada en los dos últimos meses es Formbook, que representa el 42% de la distribución total rastreada.

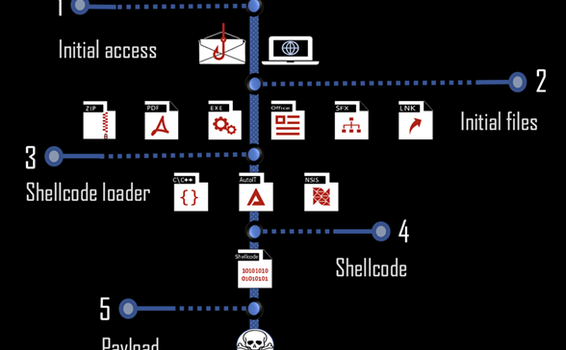

Flujo de los ataques

Si bien se han detectado diversas formas en el flujo de los ataques, el shellcode de TrickGate se encarga de descifrar las instrucciones y el código dañino e inyectarlos sigilosamente en nuevos procesos.

El programa malicioso se cifra y luego se empaqueta con una rutina diseñada para eludir el sistema, de modo que muchas soluciones de seguridad no pueden detectar la carga útil de forma estática ni en tiempo de ejecución.

Figura 2. Flujo de ataque de TrickGate

Atribución y autoría de los ataques

Por el momento los investigadores no han conseguido atribuir una afiliación clara para estos ataques, aunque supone, basándose en los clientes a los que ha dado servicio, que se trata de una banda clandestina de habla rusa.

“TrickGate es un maestro del disfraz. Se le han dado muchos nombres basados en sus atributos, incluyendo, "Emotet's packer", "New loader", "Loncom" o "NSIS-based crypter", entre otros. Ahora, hemos unido las conclusiones de investigaciones anteriores ypodemos apuntar a un único agente que parece ofrecerse como servicio”, asegura Manuel Rodríguez, Gerente de Ingeniería de Seguridad para el norte de América Latina de Check Point Software. “El hecho de que TrickGate sea la herramienta que han elegido muchos de los mayores ciberdelincuentes para burlar los sistemas defensivos es muy relevante. Cuenta con técnicas increíbles de enmascaramiento y evasión. Desde Check Point Research continuamos supervisando los movimientos de TrickGate utilizando diferentes tipos de lenguaje de código y de archivos, pero el flujo central permanece relativamente estable. Las mismas técnicas utilizadas hace seis años siguen en uso hoy en día”.

Agregar comentario

Log in or register to post comments