Un grupo de ciberdelincuentes de habla china realiza una operación de ciberespionaje en Afganistán, Kirguistán y Uzbekistán

Los ciberdelincuentes enviaron un correo electrónico falso en el que se instaba a actuar en una próxima conferencia de prensa organizada por el NSC. Utilizaron Dropbox como herramienta para pasar desapercibidos, aprovechando la API como centro de mando y control. Check Point Research (CPR), la división de Inteligencia de Amenazas de Check Point® Software Technologies Ltd. (NASDAQ: CHKP), proveedor líder de soluciones de ciberseguridad a nivel mundial, ha descubierto una operación de ciberespionaje dirigida contra el Gobierno afgano. Se cree que el grupo de ciberdelincuentes de habla china conocido como "IndigoZebra" está detrás de la amenaza y que han utilizado Dropbox para infiltrarse en el Consejo de Seguridad Nacional de Afganistán (NSC). Una investigación más profunda de Check Point Research ha revelado que se trata de la más reciente actividad de estos atacantes, pero también ha sido dirigida a otros países de Asia Central, Kirguistán y Uzbekistán, desde al menos 2014.

"Desde la Oficina del Presidente de Afganistán"

La investigación de CPR comenzó en abril, cuando un funcionario del Consejo de Seguridad Nacional de Afganistán recibió un correo electrónico supuestamente de la Oficina Administrativa del Presidente de Afganistán. El email instaba al destinatario a revisar las modificaciones del documento relacionadas con una próxima conferencia de prensa del NSC.

Figura 1. Correo electrónico malicioso enviado a los empleados del gobierno afgano

La cadena de infección comenzó con el engaño entre ministerios

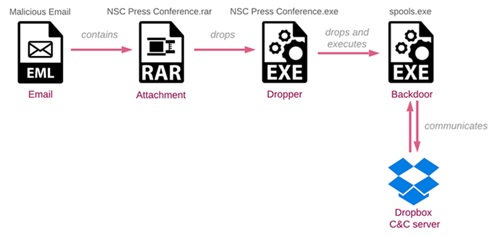

El CPR resumió la metodología del ciberespionaje en los siguientes pasos:

1. Enviar un email bajo la apariencia de una entidad de alto nivel: los ciberdelincuentes planifican un engaño de ministerio a ministerio, en el que se envía un correo electrónico a un funcionario de alto perfil desde los buzones de otra víctima de alto nivel.

2. Adjunto malicioso de enlace: los ciberdelincuentes añaden un archivo comprimido que contiene malware, pero que se hace pasar por un adjunto legítimo. En este caso, el correo electrónico contenía un archivo RAR protegido por contraseña llamado NSC Press conference.rar.

3. Abrir el primer documento: el archivo extraído, NSC Press conference.exe, actúa como dropper. El contenido del "mensaje señuelo" sugiere que el archivo adjunto es el citado documento, por lo que, para reducir la sospecha a la hora de que la víctima ejecute el archivo, los ciberdelincuentes utilizan un sencillo truco: el primer documento del escritorio de la víctima se abre para el usuario tras la ejecución del dropper. Tanto si el dropper encuentra un documento para abrir como si no, pasará a la siguiente fase: soltar el backdoor.

4. Utilizar Dropbox como centro de mando y control: el backdoor se comunica con una carpeta preconfigurada y única para cada víctima en Dropbox. Esta sirve como dirección donde la puerta trasera extrae más comandos y almacena la información que roba.

Figura 2: Diagrama de la cadena de infección

Ocultarse y perdurar con Dropbox

Los ciberdelincuentes utilizaron la API de Dropbox para enmascarar sus actividades maliciosas, ya que no se produce ninguna comunicación con las páginas web anómalas. El backdoor creado instauraba una carpeta única para la víctima en una cuenta de Dropbox controlada por el atacante. Cuando necesitaban enviar un archivo o un comando a la máquina del perjudicado, los colocaban en la carpeta llamada "d" en la carpeta de Dropbox de la víctima. El malware la recuperaba y descargaba todo su contenido. El backdoor establecía la persistencia mediante la configuración de una clave de registro diseñada para ejecutarse cada vez que un usuario se conectaba.

Acciones de ciberespionaje detectadas por Check Point Research

• Descarga y ejecución de una herramienta de escaneo ampliamente utilizada por múltiples actores de APT, incluido el prolífico grupo chino APT10.

• Ejecución de herramientas de utilidad de red integradas en Windows.

• Acceso a los archivos de la víctima, especialmente a los documentos ubicados en el escritorio.

Objetivos: Afganistán, Kirguistán y Uzbekistán

Mientras que los investigadores de Check Point Research vieron que la variante de Dropbox tenía como objetivo a funcionarios del gobierno afgano, sus variantes se centran en entidades políticas de dos países concretos de Asia Central, Kirguistán y Uzbekistán.

"La detección del cualquier tipo de ciberespionaje sigue siendo una prioridad para nosotros. Esta vez hemos detectado una campaña de spear-phishing en curso dirigida contra el Gobierno afgano, pero tenemos motivos para creer que Uzbekistán y Kirguistán también han sido víctimas. Hemos atribuido nuestros hallazgos a ciberdelincuentes de habla china. Lo que llama la atención aquí es cómo utilizaron la táctica del engaño de ministerio a ministerio en los más altos niveles de la Administración Pública”, destaca Lotem Finkelsteen, jefe de inteligencia de amenazas de Check Point Software. “Además, preocupa cómo los ciberdelincuentes utilizan Dropbox para enmascararse y evitar ser detectados, una técnica que creo que todos deberíamos conocer y de la que deberíamos estar pendientes. Es posible que otros países también hayan sido objetivo de este grupo de atacantes, aunque no sabemos ni cuántos ni cuáles”.

Agregar comentario

Log in or register to post comments