El correo electrónico es una de las principales innovaciones tecnológicas que ha revolucionado la manera de entender el mundo, así como también ha reconfigurado el modelo de negocio. Desde su invención en el 1965, la evolución de este medio de com...read more

El correo electrónico es una de las principales innovaciones tecnológicas que ha revolucionado la manera de entender el mundo, así como también ha reconfigurado el modelo de negocio. Desde su invención en el 1965, la evolución de este medio de comunicación ha sido transgresora, y según datos de Statista, ya eran más de 4.260 millones de usuarios los que empleaban el correo electrónico en 2022 y la cantidad de emails enviados en esa misma fecha ascendía a 330.000 millones, con un pronóstico de crecimiento del 17,8% hasta 2026. No obstante, el elevado uso de esta tecnología lo ha convertido también en una de las más vulnerables: según Tecnopedia, se suceden más de 3.400 millones de correos electrónicos diarios de phishing, siendo estos ataques los responsables del 90% de las violaciones de datos.

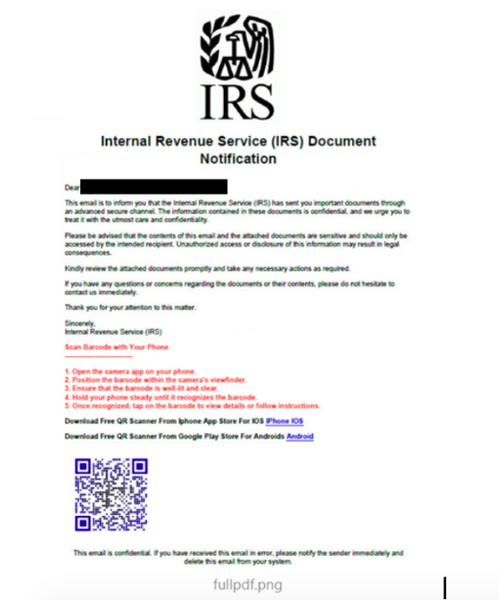

Con motivo del Día Nacional del Email, Check Point® Software Technologies Ltd. (NASDAQ: CHKP), proveedor líder en soluciones de ciberseguridad en la nube basadas en IA, ha querido revisar la evolución del email, para ver cómo nació y se desarrolló hasta llegar a ser uno de los principales medios de comunicación en la actualidad, y a su vez, el principal punto de ataque de los ciberdelincuentes. Según fuentes de Check Point Software, en la actualidad, más del 90% de los ataques a las empresas se originan por correos electrónicos maliciosos. En los últimos treinta días, el 62% de los archivos maliciosos se han distribuido a través de email, y se ha demostrado que uno de 379 emails contiene este tipo de archivos, siendo el formato PDF el más común, con un porcentaje del 59,3% de frecuencia.

Check Point Software también revela cómo predomina el phishing en diferentes regiones: en Europa, una organización está siendo atacada una media de 871 veces por semana en los últimos 6 meses, mientras que el 89% de los archivos maliciosos se enviaron por correo electrónico. En África, los datos son aún más alarmantes: una organización es atacada una media de 2.042 veces por semana, mientras que el 77% de los archivos maliciosos se envían por correo electrónico.

La evolución desde el primer correo electrónico

El email se inventó en 1965 por un grupo de investigadores del Instituto Tecnológico de Massachusetts (MIT). Fue el primer sistema de mensajería electrónica de uso interno, aunque en aquel momento difería mucho de lo que se conoce en la actualidad. En 1971, Ray Tomlinson inventó el sistema de correo electrónico con una infraestructura similar a la actual: se trataba de un buzón digital personal en el que podías recibir mensajes.

El email comenzó a utilizarse como método para hacer negocios a partir de 1978, cuando se inició la primera campaña de marketing por correo electrónico. El responsable de esta tarea fue Gary Thuerk. Sin embargo, el correo electrónico estuvo restringido al uso empresarial hasta finales de la década de los 80. Microsoft Mail fue el primer programa lanzado para usuarios, que a su vez incorporó la opción de añadir archivos adjuntos en 1992. A partir de ese momento, comenzaron a surgir otras opciones de buzones electrónicos: Microsoft Outlook en 1993, Hotmail en 1996, Yahoo Mail y Gmail.

El email ha sido una de las fórmulas de distribución de malware más recurrentes, con ataques tan significativos como Creeper o Happy99, provocando desastres corporativos como WannaCry (3.800 millones de euros) o MyDoom (34.000 millones de euros).

Los ataques phishing son una de las fórmulas más empleadas para la distribución de malware y ransomware.

Este tipo de ciberamenazas comenzaron en 1996, cuando se usó por primera vez el término por America Online (AOL). Los ciberdelincuentes creaban números de tarjetas de crédito al azar y abrían nuevas cuentas en AOL, haciéndose pasar por empleados del propio servicio para robar las credenciales de los usuarios. Más tarde, en la década de 2000, surgió el concepto de ‘Spray and Pray’, una campaña de phishing en la que se suplantaba a una marca conocida para estafar a clientes potenciales y robar sus credenciales.

Esta amenaza ha evolucionado con el tiempo empleando técnicas sofisticadas como la suplantación de identidad y poniendo al servicio la Inteligencia Artificial y la tecnología DeepFake. La suplantación es una técnica donde el uso de IA es fundamental: el atacante falsifica la dirección de correo electrónico para hacerse pasar por otra persona u empresa con el objetivo principal de engañar al destinatario haciéndole creer que el correo proviene de una fuente legítima. Los ataques de ransomware utilizan muy a menudo este tipo de métodos para cifrar los archivos de la víctima o bloquear todo el sistema hasta que se pague el rescate. Según Check Point Software, el 10% de las empresas a nivel mundial han experimentado ataques de ransomware, lo que representa un aumento del 33% en comparación con el año anterior.

El alcance de los ataques de phishing es ilimitado y afecta principalmente a las grandes corporaciones: según Check Point Research (Brand Phishing Report Q1 2024) sobre ataques phishing, Microsoft fue el más atacado (38% de los ataques de phishing a nivel mundial), seguido de Google y LinkedIn. Este tipo de amenazas puede derivar en la filtración de datos a gran escala, como ha pasado recientemente con el conocido caso “Mother of Breaches” sucedido este enero de 2024, con una filtración de más de 26 mil millones de registros que contiene datos de usuarios de LinkedIn, Twitter, Tencent y otras plataformas.

“El email es en la actualidad uno de los principales medios de comunicación, y a su vez, una de las herramientas más eficaces en cualquier empresa. No obstante, es necesario estar siempre alerta ante los intentos de ciberataque que aprovechan los correos electrónicos, desde ataques de ransomware hasta esquemas ingeniosos de phishing y estafas. La integración de tecnologías de IA en estas amenazas sólo ha aumentado la urgencia de defensas sólidas tanto en las empresas como en casa”, afirma Manuel Rodríguez, Gerente de Ingeniería de Seguridad para NOLA de Check Point Software.

Protección con Check Point Software

Implementar mejores prácticas de seguridad de correo electrónico es un factor esencial para poder proteger los datos de los usuarios y la reputación y la integridad de las empresas. Para ello, es esencial seguir una serie de pautas basadas en la conciencia, la prevención y la protección:

• Uso de contraseñas seguras

• Empleo de autenticación multifactor

• Actualizaciones y parches: mantener el software de correo electrónico y los sistemas operativos de los dispositivos actualizados con los últimos parches de seguridad para estar protegidos contra posibles vulnerabilidades.

• Filtrado de spam

• Uso de cifrado para proteger la privacidad y confidencialidad de los correos electrónicos.

• Implementación de Prevención de Pérdida de Datos (DLP) y empleo de soluciones de navegación segura.

Check Point Software ofrece una protección integral del correo electrónico con Harmony Email & Collaboration, con un enfoque centrado en la prevención impulsada por IA y ML, capacitada para detener los ataques más sofisticados y evasivos, así como una protección completa contra el malware y garantizando que toda la información confidencial de la empresa quede a salvo. Esta tecnología ha sido reconocida como la más eficaz a la hora de proteger el correo electrónico y las comunicaciones por el informe Omdia Universe Email Security 2024, con una tasa de éxito del 99,8%.

“Debemos priorizar la implementación de seguridad del correo electrónico, la formación exhaustiva de los usuarios y el mantenimiento de una cultura de vigilancia para adelantarnos a estas amenazas. Esto es un requisito indispensable para que cualquier organización mantenga la seguridad e integridad de sus operaciones", agrega Manuel Rodríguez.

Read less