¡Jack está de regreso! La anticipada tercera temporada de esta serie replete de acción protagonizada por John Krasinski, Tom Clancy’s Jack Ryan, se estrenará exclusivamente en Prime Video el miércoles 21 de diciembre. Los ocho episodios de este éx...read more

ojalvo

Error message

- Notice: Undefined variable: wrapper_prefix in include() (line 13 of sites/all/themes/leticiahoy/views/views-view-unformatted--muro--block-1.tpl.php).

- Notice: Undefined variable: list_type_prefix in include() (line 17 of sites/all/themes/leticiahoy/views/views-view-unformatted--muro--block-1.tpl.php).

- Notice: Undefined variable: list_type_suffix in include() (line 25 of sites/all/themes/leticiahoy/views/views-view-unformatted--muro--block-1.tpl.php).

- Notice: Undefined variable: wrapper_suffix in include() (line 26 of sites/all/themes/leticiahoy/views/views-view-unformatted--muro--block-1.tpl.php).

advertising

Los niños cada vez más temprano acceden a la tecnología ya sea en casa o en el colegio, por tanto, es clave que desde esa temprana edad tengan información básica en tecnología y ciberseguridad. La Educación Tecnológica, es una oportunidad de form...read more

Los niños cada vez más temprano acceden a la tecnología ya sea en casa o en el colegio, por tanto, es clave que desde esa temprana edad tengan información básica en tecnología y ciberseguridad. La Educación Tecnológica, es una oportunidad de formación y creación de cultura desde distintos frentes empezando por el sector educativo. Cada vez es más frecuente ver la tecnología en las instalaciones de colegios e institutos, con computadores, tablets, pizarras y proyectores interactivos u otras facetas más mecánicas como el envío y recepción de tareas, y también las clases virtuales que se realizan mediante plataformas digitales.

Debido a esta democratización y expansión de la tecnología en todos los ámbitos y como consecuencia de que los niños están creciendo en un mundo plenamente digitalizado, es muy importante que, desde una temprana edad, aprendan a manejar y sacar el provecho adecuado a todas las tecnologías que les rodean.

En la actualidad estos conocimientos no solo son útiles en campos como la ingeniería, la medicina o la arquitectura, sino también en la banca y las aseguradoras, instituciones de enseñanza, construcción y en general en todas ciencias del saber. Ante la situación actual, en la que cada vez más aumenta el número de ciberataques y las posibilidades de convertirse en víctima de uno de ellos mayor, Check Point Software comparte conocimientos de ciberseguridad que todo estudiante debe tener según la edad:

• Ciberseguridad en la escuela primaria: los expertos recomiendan los 10 años como la edad ideal para comenzar a tratar el tema de la ciberseguridad en las aulas, siempre que se cuente con un software de seguridad en los diferentes dispositivos y que tengan controles parentales y se usen bajo supervisión de un adulto. En esta etapa, los conocimientos más interesantes que se pueden enseñar a los alumnos serían sobre privacidad, uso responsable de Internet, configuración básica de la seguridad de los dispositivos o contenidos sobre ciberbullying.

• Conocimientos en la escuela secundaria: en esta etapa se pueden desarrollar y estudiar las amenazas y peligros más comunes de la ciberseguridad en Internet, como puede ser el phishing y cómo identificarlo, el robo de cuentas, el malware y ransomware y sus señales. A raíz de esto, es posible también introducir y profundizar conceptos como básicos como bug, vulnerabilidad, exploit, o los fallos humanos y, en este último apartado, introducir qué es, cómo funciona y de qué forma utilizan los cibercriminales la llamada “ingeniería social”.

• Estudios Superiores: ya sea un grado universitario o un ciclo de FP, en esta etapa es cuando ya el estudiante se centra en la materia en la que se quiere especializar y en la que quiere desarrollar su vida profesional. En este caso, estudios como ingeniería informática, telecomunicaciones, grado especializado en ciberseguridad, o ciclos de la rama de la informática son los que lograrán expandir los conocimientos más allá de lo aprendido en el colegio. No hay que olvidar que este mundo está en constante evolución, y a una velocidad mucho más rápida que otras disciplinas, por lo que la formación no para. Después de completar esos estudios superiores siempre se puede ir ampliando los conocimientos y virtudes con cursos o másteres.

“La educación en ciberseguridad es cada vez más importante, ya que no solo va a ser útil para las personas que trabajan en el sector, sino que porque en el día a día de cualquier persona va a ser crucial. Cada vez está todo más digitalizado y cualquier acción que hagamos podría conllevar peligros tanto en nuestro trabajo como en nuestra vida privada”, explica Manuel Rodríguez, Gerente Ingeniería de Seguridad para el Norte de América Latina de Check Point Software. “Los niños de hoy son nativos tecnológicos, por tanto, debemos darles las herramientas para que puedan sentirse seguros en un entorno totalmente cambiante y en el que pasan la mayor parte del día.”

Read less

Check Point Research, la división de Inteligencia de Amenazas Check Point® Software Technologies Ltd. (NASDAQ: CHKP), proveedor líder especializado en ciberseguridad a nivel mundial, ha publicado su Índice Global de Amenazas del mes de agosto de 2...read more

Check Point Research, la división de Inteligencia de Amenazas Check Point® Software Technologies Ltd. (NASDAQ: CHKP), proveedor líder especializado en ciberseguridad a nivel mundial, ha publicado su Índice Global de Amenazas del mes de agosto de 2022. Los investigadores destacan FormBook es ahora el malware más prevalente a nivel mundial, tomando el relevo de Emotet, que ha mantenido esa posición desde su reaparición en enero. En Colombia, el primer lugar lo ocupa Remcos, un RAT que se distribuye a través de documentos maliciosos de Microsoft Office y que se adjuntan a correos electrónicos SPAM .

En agosto, en el campo global se produjo un rápido aumento de la actividad de GuLoader, el cuarto malware más extendido, que se utilizó inicialmente para descargar la RAT Parallax, pero desde entonces se ha aplicado a otros troyanos de acceso remoto y robos de información como Netwire, FormBook y Agent Tesla. Este RAT se distribuye habitualmente a través de campañas masivas de phishing por correo electrónico, que inducen a la víctima a descargar y abrir un archivo malicioso, permitiendo que el malware actúe.

Check Point Research informa que Joker, un programa espía para Android, ha vuelto a la carga y ha ocupado el tercer lugar en la lista de los principales programas maliciosos para móviles de este mes. Una vez instalado, puede robar mensajes SMS, listas de contactos e información del dispositivo, así como inscribir a la víctima en servicios premium de pago sin su consentimiento. Su ascenso puede explicarse en parte por un aumento de las campañas, ya que recientemente se ha detectado en algunas aplicaciones de Google Play Store.

"Los cambios que vemos en el índice de este mes, desde la caída de Emotet al tercer puesto hasta el ascenso de Joker que se ha convertido en el tercer malware móvil más frecuente, refleja la rapidez con la que puede cambiar el panorama de los ciberataques", explica Manuel Rodríguez, Gerente Ingeniería de Seguridad Norte de América Latina de Check Point Software. "Esto debería ser un recordatorio para los usuarios y empresas de la importancia de mantenerse al día de las amenazas más recientes, ya que saber cómo protegerse es esencial”.

Check Point Research explica que este mes el sector de la Educación/Investigación sigue siendo el más atacado por los ciberdelincuentes a nivel mundial. Los sectores Gobierno/Militar y de Salud, ocupan el segundo y tercer lugar. "Apache Log4j Remote Code Execution" vuelve al primer puesto como la vulnerabilidad más explotada, afectando al 44% de las organizaciones de todo el mundo, tras superar a “La revelación de información del servidor web Git” que tuvo un impacto del 42%.

Los 3 malware más buscados en Colombia en agosto:

*Las flechas muestran el cambio de posición en el ranking en comparación con el mes anterior.

1. ↑Remcos - Es un RAT que apareció por primera vez en 2016. Se distribuye a través de documentos maliciosos de Microsoft Office que se adjuntan a los correos electrónicos SPAM, y está diseñado para eludir la seguridad UAC de Microsoft Windows y ejecutar el malware con privilegios de alto nivel. En Colombia en agosto tuvo un impacto en las empresas del 15.90% y a nivel global del 1.00%.

2. ↓ Glupteba – Conocida desde 2011, Glupteba es una puerta trasera que maduró gradualmente hasta convertirse en una botnet. Para 2019 incluía una actualización de direcciones C&C a través de listas públicas de BitCoin, una capacidad integral de robo de navegador y router exploiter. Ha atacado al 12.55% de las organizaciones en Colombia en agosto y su impacto global para el mismo mes fue del 1.00%.

3. ↑ Wacatac – Es una amenaza troyana que bloquea archivos, pero no los cifra como el Ransomware típico. Cuando Wacatac se infiltra en el sistema del usuario, cambia los nombres de los archivos de destino agregando una extensión "".wctw"". La falta de capacidad para cifrar datos hace que esta amenaza sea reversible. Por lo general, Wacatac está proliferado por campañas de correo electrónico no deseado y software falso. En febrero afectó en Colombia un 11.72% de las empresas y en el ámbito global un 1.00%.

Los sectores más atacados a nivel mundial:

Este mes el sector Educación/Investigación se mantuvo en primer lugar como la industria más atacada a nivel mundial, seguido de Gobierno/Militar y Sanidad.

1. Educación/Investigación

2. Gobierno/Militar

3. Sanidad

Top 3 vulnerabilidades más explotadas en agosto:

1. ↑ Ejecución remota de código en Apache Log4j (CVE-2021-44228) - Existe una vulnerabilidad de ejecución remota de código en Apache Log4j. La explotación exitosa de esta vulnerabilidad podría permitir a un atacante remoto ejecutar un código arbitrario en el sistema afectado.

2. ↓ “Revelación de información del servidor web Git" - Se ha informado de una vulnerabilidad de revelación de información en el repositorio Git. La explotación exitosa de esta vulnerabilidad podría permitir la divulgación involuntaria de información de la cuenta.

3. ↔ Servidores web URL maliciosos Directory Traversal CVE-2010-4598, CVE-2011-2474, CVE-2014-0130, CVE-2014-0780, CVE-2015-0666, CVE-2015-4068, CVE-2015-7254,CVE-2016-4523, CVE-2016-8530, CVE-2017-11512, CVE-2018-3948, CVE-2018-3949, CVE-2019-18952, CVE-2020-5410, CVE-2020-8260) - Existe una vulnerabilidad de cruce de directorios en diferentes servidores web debido a un error de validación de entrada en un servidor web que no actualiza adecuadamente el URI para los patrones de recorrido de directorios. Una explotación exitosa permite a los atacantes remotos no autenticados revelar o acceder a archivos arbitrarios en el servidor vulnerable.

Top 3 del malware móvil mundial en agosto:

1. AlienBot – Esta familia es un Malware-as-a-Service (MaaS) para dispositivos Android que permite a un atacante remoto, como primer paso, inyectar código malicioso en aplicaciones financieras legítimas. El ciberdelincuente obtiene acceso a las cuentas de las víctimas, y finalmente controla completamente su dispositivo.

2. Anubis – Anubis es un troyano bancario diseñado para teléfonos móviles Android. Desde que se detectó por primera vez, ha ganado funciones adicionales, incluyendo la capacidad de troyano de acceso remoto (RAT), keylogger, grabación de audio, entre otras. Se ha detectado en cientos de aplicaciones diferentes disponibles en la tienda de Google.

3. Joker - Un spyware para Android presente en Google Play, diseñado para robar mensajes SMS, listas de contactos e información del dispositivo. Además, este malware también puede inscribir a la víctima en servicios premium de pago sin su consentimiento ni conocimiento.

El Índice Global de Impacto de Amenazas de Check Point Software y su Mapa ThreatCloud están impulsados por la inteligencia ThreatCloud de Check Point Software. ThreatCloud proporciona inteligencia de amenazas en tiempo real derivada de cientos de millones de sensores en todo el mundo, sobre redes, endpoints y móviles. La inteligencia se enriquece con motores basados en IA y datos de investigación exclusivos de Check Point Research, la rama de inteligencia e investigación de Check Point Software Technologies.

Read less

La celebración del día del “Amor y la Amistad” es una de las actividades más alegres y divertidas que se realizan en Colombia. Este año será el sábado 17 de septiembre, un día para compartir con amigos y familiares, y demostrar el afecto y el amor...read more

La celebración del día del “Amor y la Amistad” es una de las actividades más alegres y divertidas que se realizan en Colombia. Este año será el sábado 17 de septiembre, un día para compartir con amigos y familiares, y demostrar el afecto y el amor con invitaciones y regalos. El comercio se prepara con eventos, ofertas y promociones.

Desde hace 53 años en Colombia, se celebra el día del amor y la amistad en el tercer sábado de septiembre, que se toma los restaurantes, centros comerciales, discotecas, clubes y los hogares, para festejar y compartir con los seres queridos un día que busca exaltar la amistad, las buenas relaciones de familia y especialmente el amor.

A lo largo de la celebración es frecuente dar regalos como flores, chocolates y detalles que halaguen a la pareja o amistades. Las fiestas e invitaciones son habituales en este sábado, el más alegre del año.

Para este 2022, se esperan muchas actividades, no solo en esta fecha específica, sino a lo largo de todo el mes.

Los comercios presenciales y los electrónicos están preparados con campañas, descuentos y ofertas. Muchos centros comerciales ofrecen horarios extendidos, actividades de recreación, espacios gourmet y de baile. Pero ante las ofertas y el alto tráfico en los comercios electrónicos, hay que estar alerta frente a posibles trampas y engaños de los ciberdelincuentes.

Check Point Software entrega recomendaciones clave para comprar online con precaución durante la celebración de amor y la amistad en Colombia

Check Point® Software Technologies Ltd. (NASDAQ: CHKP), proveedor líder especializado en ciberseguridad a nivel mundial, ofrece recomendaciones para acceder a los comercios electrónicos con precaución y seguridad, ante los posibles ciberriesgos de compras y reservas en el comercio electrónico por la celebración del día del amor y amistad.

1. Tener precaución ante las gangas y ofertas demasiado llamativas: la primera barrera de seguridad es la prevención, por lo que hay que desconfiar de aquellas ofertas demasiado buenas. Se debe extremar la precaución ante descuentos increíbles, ya que hay una probabilidad alta de que sea un engaño.

2. No compartir nunca información sensible: el robo de credenciales es un objetivo común de los ciberataques. Es común que muchos compradores utilicen el mismo nombre de usuario y contraseña en muchas cuentas diferentes. Esto implica que, con robar las credenciales de una sola cuenta, un ciberdelincuente puede acceder a distintas plataformas de compras online. Por tanto, es fundamental crear credenciales robustas y diferentes para los distintos comercios.

3. Sospechar siempre de los correos electrónicos de restablecimiento de contraseña: en caso de recibir un correo electrónico no solicitado para restablecer la contraseña, siempre se debe visitar el sitio web oficial directamente (no hagas clic en los enlaces adjuntos) para cambiar la contraseña.

4. La prisa y la urgencia son señal de alarma: las técnicas de ingeniería social están diseñadas para aprovecharse de la naturaleza humana, ya que es más probable cometer un error cuando se hacen las cosas con prisa y afán. Los ataques de phishing buscan suplantar marcas de confianza para evitar que sus potenciales víctimas sospechen y accedan con mayor facilidad a hacer clic en un enlace o abrir un documento adjunto al correo electrónico.

5. Si hay candado, la web es más segura: no realizar compras online en sitios web que no sigan el protocolo de seguridad y cifrado de datos Secure Sockets Layer (SSL). Para saber si la web que estamos visitando cumple con esta medida de protección, tan sólo hay que buscar la https al inicio de la url. La “S” es la clave. Si esto sucede, aparecerá un candado cerrado a la izquierda de la barra de direcciones como señal de seguridad.

6. Nunca acceder a una wifi pública sin protección: hay que tener muy presente que a una wifi pública que no cuenta con ningún tipo de seguridad, puede ser utilizada por cualquier persona, hasta un ciberdelincuente. El principal problema es que al estar presentes en la misma red puede llegar a contar con acceso a todo lo almacenado en el dispositivo. Se debe tener claro que siempre existirá un riesgo al conectarse a una red wifi pública, por eso, es mejor pensárselo dos veces antes de hacerlo.

7. Buscar errores ortográficos: las marcas fiables no cometen fallos ortográficos ni en el cuerpo de texto, ni en el nombre de su dominio ni en la extensión web que usan. Por este motivo, cualquier correo electrónico que tenga un error ortográfico como tener mal escrito el nombre de la empresa, es una señal de alarma ineludible de que nos encontramos ante un intento de phishing. Revisa bien antes de hacer click.

8. Contar con herramientas para protegerse frente al phishing: comprender los riesgos de este tipo de ciberataques y sus principales características, no basta para estar protegidos. Por este motivo, es fundamental contar con herramientas de seguridad antiphishing, así como de endpoint y de correo electrónico que constituyan una barrera de protección frente a estas amenazas.

“La seguridad a la hora de navegar y comprar por Internet es una prioridad. Muchos usuarios almacenan gran cantidad de información y datos en sus dispositivos, los cuales se verían en peligro en caso de acceder a una web falsa o picar en un enlace fraudulento. Desconfíe de ofertas y promociones muy llamativas durante la celebración del Amor y la Amistad en Colombia. Se debe ingresar a comercios seguros y reconocidos para evitar sorpresas.”, advierte Manuel Felipe Rodríguez, Gerente de Ingeniería de Seguridad para el Norte de América Latina en Check Point Software Technologies.

Read less

Una de las celebraciones más esperadas a lo largo del año en Colombia es la del “Día del Amor y la Amistad” que será el sábado 17 de septiembre. Fecha ideal para compartir con amigos y familiares. Es una gran oportunidad para expresar los sentimie...read more

Una de las celebraciones más esperadas a lo largo del año en Colombia es la del “Día del Amor y la Amistad” que será el sábado 17 de septiembre. Fecha ideal para compartir con amigos y familiares. Es una gran oportunidad para expresar los sentimientos con detalles y obsequios muy especiales, en donde la tecnología, las flores y los chocolates son los más apetecidos.

En 1969, los comerciantes con el gobierno nacional, fijaron el tercer sábado de septiembre como la fecha ideal para esta celebración. Adicionalmente, el noveno mes del año es llamado el mes del amor y la amistad. Desde entonces se viene cumpliendo esta cita anual con mucho éxito.

Como es ya tradicional, los comercios electrónicos y los centros comerciales presenciales ya están listos con campañas, descuentos y ofertas. En varias ciudades los puntos de venta tendrán horarios extendidos y diversas actividades de recreación y diversión. Los comercios electrónicos también están preparados.

Para esta ocasión, TCL tiene para los enamorados y los amigos tres dispositivos de última generación, compuestos por TCL 30 SE, TCL 30+ y TCL 30 5G; que se caracterizan por su estilo único, diseño vanguardista y especificaciones sorprendentes y al alcance de todos.

La selfie con los amigos o con el amor de la vida

Los smartphones que componen la nueva Serie 30 de TCL están diseñados para los fanáticos de las redes sociales, para aquellos que disfrutan las selfies y capturar los mejores momentos y para quienes deban estar siempre conectados sin restricciones.

La calidad de la pantalla y de la imagen es muy importante. La serie 30 de TCL cuenta con pantallas envolventes que ofrecen calidad de imagen y cuidado de los ojos. Para controlar el cuidado y la fatiga visual, todos estos smartphones están equipados con la tecnología pionera NXTVISION de TCL, exclusiva de la marca.

Batería que dura más de un día

Los tres teléfonos tienen baterías de larga duración. El TCL 30 SE viene con 5000mAh de energía, mientras que el TCL 30 5G y TCL 30+ tiene una batería de 5010mAh, lo que ofrece una duración superior a un día de uso. Eso significa más tiempo celebrando, disfrutando, viendo o haciendo videos, tomando fotos o en el chat.

Especificaciones generales de cada smartphone

El TCL 30 5G con diseño ultradelgado de 7,74mm y ligero. Tiene sensor de huellas dactilares en la barra lateral del equipo para la facilidad del desbloqueo diario. Cuenta con protección anti arañazos de doble cara gracias al certificado Gorilla Glass 3. La pantalla FHD+ de 6.7” brinda una gran riqueza en sus colores, contrastes, brillo y nitidez. Tiene tecnología de hardware propia de TCL NXTVISION que mejora la protección visual. Tiene triple cámara trasera de 50 MP IA +2MP +2MP con LED Flash y HDR que permite hacer fotos de alta calidad aun con poca luz y una cámara frontal de 13MP con LCD. Su batería con potencia de 5010mAh carga rápida de 18 W. Su procesador MediaTek Dimensity 700 aporta sólidas capacidades multitarea, así como conexión 5G de alta velocidad. Sistema operativo Android 12. Memoria de 4GB + Seguridad Face key side –mounted fingerprint, sensor. Con este equipo los usuarios disfrutarán de la conectividad y el rendimiento ultrarrápidos de TCL 30 5G, perfecto para disfrutar de tus contenidos vía streaming, desde películas en HD, deportes, videollamadas y la descarga de aplicaciones.

El TCL 30+ cuenta con pantalla FHD+AMOLED de 6.7”, tecnología NXTVISION para imágenes inmersivas y mejoradas al tiempo que cuida los ojos. Trae altavoces duales, para un sonido envolvente. Tiene un diseño liviano de 7,74mm. Viene con protección anti-arañazos en ambos lados Gorilla Glass 3. Preparada para capturar diferentes estilos de fotografía tiene triple cámara inteligente (50MP+2MP+2MP) y una cámara frontal ultra gran angular de 13 MP con IA para selfie. Sistema operativo Android 12. Memoria de 128 GB ROM y 4 GB RAM.

El TCL 30 SE con pantalla HD+ 6.52 Mini-notch display (20,9). Tecnología NXTVISION. Cámara trasera triple AI de 50MP. Cámara frontal de 8MP. Batería de 5000 mAh de 15W. Procesador MediaTek Helio G25 Octa-core. Memoria de 128GB + 4GB. Seguridad fingerprint y sistema operativo Android 12.

El Color también es importante

El TCL 30+ está disponible en azul Muse y negro Tech, por su parte el TCL 30 5G está disponible en azul Dreamy y negro Tech y el TCL 30SE viene en gris espacial y azul atlántico glacial.

“En TCL nos unimos a la celebración del “Día del Amor y la Amistad”, con nuestros smartphones Serie 30 que cuentan, con características sobresalientes y la tecnología NXTVISION, propia de TCL, para que todos tengan la posibilidad de acceder a lo mejor y más actual tecnología en celulares, con opciones para las distintas necesidades y preferencias”, afirmó Gustavo Hernández, Gerente Comercial de TCL Colombia

El portafolio de la Serie 30 de TCL brinda a los usuarios la libertad de mostrar su estilo único a través de tecnologías repletas de funciones y experiencias conectadas e inspiradoras”, agregó Gustavo Hernández.

Precios y disponibilidad

El smartphone TCL 30SE está disponible desde $599,900, el TCL 30+ está desde $799.900 y el TCL 30 5G se encuentra desde $1.099.900 y se encuentran en www.alkosto.com y el TCL 30SE se puede adquirir en el Operador WOM

Tinder cumple diez años en que los solteros comenzaron a publicar sus datos personales en Internet con la esperanza de encontrar una nueva pareja. Desde su lanzamiento, la aplicación cuenta con más de 75 millones de usuarios que buscan un match p...read more

Tinder cumple diez años en que los solteros comenzaron a publicar sus datos personales en Internet con la esperanza de encontrar una nueva pareja. Desde su lanzamiento, la aplicación cuenta con más de 75 millones de usuarios que buscan un match pero no siempre miden las consecuencias que puede tener hacerlo, ya sea porque la cita sea un desastre o por no proteger sus datos privados.

Check Point® Software Technologies Ltd. (NASDAQ: CHKP), un proveedor líder especializado en ciberseguridad a nivel mundial, alerta de que esta disposición a compartir en exceso, combinada con el anonimato de la plataforma, crea el entorno perfecto para que los ciberdelincuentes seleccionen a su próxima víctima. Tinder está lleno de cumpleaños, números de teléfono, fotos de perfil y conversaciones privadas, que posiblemente contengan fotos íntimas o información compartida de forma confidencial. Estos datos son atractivos para los ciberdelincuentes, ya que pueden utilizarlos para cometer robos de identidad, fraudes, chantajes o venderlos en la Dark Web.

Check Point Research (CPR) ha comprobado cómo Tinder es un caldo de cultivo del abuso de la confianza, como cuando descubrió varias vulnerabilidades críticas en la página web y la aplicación móvil de OkCupid, uno de los principales servicios gratuitos de citas online del mundo. Sin embargo, estos riesgos para la privacidad personal no son específicos de la plataforma, sino que reflejan la creciente cultura de "compartir primero, preocuparse después". Por ello, Check Point Software alerta de algunos de los posibles peligros que pueden experimentar los internautas son:

• Del "sexting" a la "sextorsión": Black Mirror lo predijo, y parece haberse hecho realidad. Uno de los mayores peligros para los usuarios que comparten fotos subidas de tono con sus citas es la posibilidad del chantaje. Al registrarse en una de estas aplicaciones, se revela una gran cantidad de información personal, que pueden usar los ciberdelincuentes para obtener beneficios económicos.

• Malware a la vista: una simple fotografía puede ser el gancho perfecto para acceder a un dispositivo. Una de las mejores técnicas que utilizan los atacantes en las apps de citas es crear un perfil atractivo, con el que toda víctima querría ser "emparejada". Sin embargo, el archivo de la foto podría contener un malware con software espía capaz de obtener las contraseñas del usuario.

• Falsos romances: en las apps de citas es habitual que los ciberdelincuentes creen perfiles falsos con imágenes y descripciones que atraigan la atención del usuario. Su modus operandi, es establecer un interés para iniciar una conversación con la víctima con la finalidad de robarle dinero. A lo largo de días, semanas o incluso meses, se va ganando su confianza. Se inicia una relación a distancia. La mayoría de las veces comienza sin que las partes se vean realmente, pero hay una promesa de "encontrarse pronto". El atacante le pide a la víctima que envíe dinero "para poder viajar y encontrarse" o porque ha surgido un "problema grave".

• Suplantación de identidad: aunque lo más probable es que estos ciberataques se dirijan a los usuarios de la app, hay casos en los que se puede dirigir a una persona ajena. Cualquier individuo con datos, documentos o archivos de otra persona es capaz de hacerse pasar por otra persona. De hecho, ahora que la mayoría de los internautas exponen gran parte de su información en la red, ésta es potencialmente accesible. Los ciberdelincuentes crean perfiles falsos para obtener beneficios económicos y, al mismo tiempo, causan daños a la reputación de la persona a la que suplantan.

• Robo de cuentas: cuando se entra en la Dark Web, se encuentran cientos de perfiles hackeados de aplicaciones de citas disponibles para comprar a un precio elevado. Los datos incluyen correos electrónicos, contraseñas y otros detalles de cuentas personales que pueden venderse y utilizarse para posteriores ataques de phishing o malware.

Check Point Software aporta cuatro consejos para mantener la seguridad a la hora de navegar por este tipo de Apps:

1. En ningún caso dar información confidencial a terceros: cualquier usuario que solicite datos confidenciales puede ser un ciberdelincuente, por lo que es fundamental que nunca se faciliten en Tinder, ni en ninguna app de citas.

2. No descargar imágenes o archivos en el dispositivo: todo el mundo muestra sus fotografías en las apps de citas, pero es muy importante que solo se muestren dentro de la aplicación y no se descarguen o guarden, ya que podrían esconder malware, u otro tipo de ciberataque, que podría poner en peligro todos los documentos y archivos de un dispositivo.

3. No hay que fiarse. No hay que tener prisa: es una premisa básica, pero a veces lo más obvio es lo más útil. Si algo parece extraño o no parece real, es mejor desconfiar.

4. Comprobar los perfiles: hay que desconfiar de los perfiles recién creados o de los que tienen fotos que parecen un anuncio. Si un usuario muestra demasiado interés o pide demasiada información personal... eso debería hacer saltar las alarmas.

“Nuestros teléfonos siempre están presentes, ya sea para tomar el autobús, pagar la compra o encontrar a esa persona especial. Las aplicaciones de citas, como Tinder, están gamificadas y se basan en una experiencia de usuario de swipe. Desgraciadamente, esto juega a favor de los ciberdelincuentes que buscan robar credenciales o información bancaria, ya que se anima al usuario a reaccionar rápidamente. La mejor manera de mantenerse a salvo es abordar cada conversación con precaución y tomarse un minuto antes de tomar cualquier decisión. Los atacantes están en todas partes, especialmente en las plataformas en las que las personas pueden ser más vulnerable”, afirma Manuel Rodríguez, Gerente de Ingeniería de Seguridad para el Norte de América Latina en Check Point Software.

Read less

TCL Communication, pionera en tecnología de visualización y experiencias inteligentes asequibles y de primera calidad, recibió el premio a la Innovación en tablets 2022-2023 con su tablet TCL NXTPAPER 10s.

La gala europea anual, que exalta l...read more

TCL Communication, pionera en tecnología de visualización y experiencias inteligentes asequibles y de primera calidad, recibió el premio a la Innovación en tablets 2022-2023 con su tablet TCL NXTPAPER 10s.

La gala europea anual, que exalta lo mejor del año en imagen y sonido en los premios EISA 2022-2023, reconoció en la categoría de dispositivos móviles en el segmento “EISA TABLET INNOVATION” a la TCL NXTPAPER 10s como con el premio ¨Mejor producto del año por su innovación”.

Los premios EISA destacan en su información sobre este galardón https://eisa.eu/awards/tcl-nxtpaper-10s/ qué “la TCL NXTPAPER 10s al encenderla se evidencia una calidad de imagen completamente diferente por su pantalla . Aquí, TCL ha creado una pantalla LCD con 10 capas de recubrimiento protector, que ayuda a proteger los ojos durante largos periodos de uso”.

La tablet TCL NXTPAPER 10s que tiene características únicas para leer, trabajar, estudiar, crear, diseñar y disfrutar todo el tiempo. En enero de este año, también recibió el premio “CES 2022” en la categoría “Premio a la Innovación en Protección Ocular del Año” - “Eye Protection Innovation Award of the Year”.

La tablet TCL NXTPAPER 10s es tan real como el papel y está diseñada para proteger los ojos

Esta tablet, por su tamaño de 10 pulgadas y contar con teclado y lápiz, permite ser utilizada en gran variedad de actividades. Tiene la versatilidad de una tablet y la funcionalidad de un computador portátil. En el trabajo es robusta. Para el estudio es práctica y fácil de usar. Para la diversión es totalmente amigable. Otra característica clave de la pantalla, es que al ser sensible al tacto gracias al lápiz “T Pen” permite escribir, dibujar y crear como en el papel.

La TCL NXTPAPER 10s está diseñada específicamente para proteger los ojos. La reducción del color azul de la pantalla está en primer plano, con la función integrada directamente en el software y el hardware de la tableta, disminuyendo la fatiga ocular. Gracias a estas características, leer libros o documentos es placentero, al igual que disfrutar una película en una tarde de descanso. La tecnología “NXTVISION” que ayuda a proteger los ojos, es propia de TCL. La pantalla de la tablet TCL NXTPAPER 10s tiene la certificación TÜV Rheinland.

La batería de 8000mAh permite dar rienda suelta a más de un día completo de aprendizaje, trabajo, entretenimiento y creatividad. Entre sus accesorios se destacan el teclado inalámbrico vía Bluetooth y el lápiz táctil.

Entre las principales características de la TCL NXTPAPER 10s se destacan: memoria de 32 GB + 3 GB, pantalla de 10.1” FHD, cámara principal 8 MP (AF) y cámara delantera de 5 MP (FF), rapidez por su procesador Octacore y sistema Operativo Android 11. Su peso es de 490 gramos. En Colombia está disponible en color negro mate.

Con más de 1.500 ciberataques semanales en todas las redes corporativas de Ucrania y 1.434 en Rusia, la media mundial es de 1.124 amenazas semanales. Check Point® Software Technologies Ltd. (NASDAQ: CHKP), un proveedor líder de soluciones de ciber...read more

Con más de 1.500 ciberataques semanales en todas las redes corporativas de Ucrania y 1.434 en Rusia, la media mundial es de 1.124 amenazas semanales. Check Point® Software Technologies Ltd. (NASDAQ: CHKP), un proveedor líder de soluciones de ciberseguridad a nivel mundial, revela nuevos datos sobre ciberataques en el actual conflicto entre Ucrania y Rusia. Entre febrero y agosto de este año, los ciberataques al sector gubernamental y militar de Ucrania aumentaron un asombroso 112%, mientras que en Rusia disminuyeron un 8%.

En los últimos seis meses las cifras de los ciberataques relacionados con el actual conflicto entre Ucrania y Rusia se han incrementado notablemente. Las redes corporativas de Ucrania han recibido más de 1.500 ciberataques semanales de media en todas, superando a la media mundial (1.124 ciberataques semanales), y a la de Rusia (1.434 ciberataques semanales).

Se ha registrado un aumento del 25% en la media semanal de ciberataques a redes corporativas en Ucrania, en comparación con el año anterior al conflicto (1/1/22 - 21/2/22), mientras que a nivel mundial el aumento fue del 0,1% y en Rusia del 13%.

Se duplican ataques al sector gubernamental/militar de Ucrania

El conflicto también ha afectado al sector gubernamental y militar ucraniano con impactos que casi duplican los previos al inicio de la guerra (+112%). Este repunte es significativamente mayor si se compara con Rusia (-8%) y otras regiones.

“Hoy hablamos de los ciberataques en torno al conflicto entre Ucrania y Rusia durante los últimos 6 meses. Nuestras cifras incluyen lo que estamos viendo tanto en Ucrania como en Rusia. Probablemente, la estadística más asombrosa que hemos documentado en este contexto es un aumento del 112% en los ciberataques al sector gubernamental y militar de Ucrania, mientras que en Rusia disminuyeron un 8%. Aunque Rusia no se ha desconectado por completo de Internet, según informes anteriores, sabemos que las redes y las páginas web gubernamentales y militares han aplicado diferentes medidas para limitar el acceso a agentes externos al país, lo que dificulta la ejecución de algunos de los ataques”, Sergey Shykevich, director del grupo de inteligencia de amenazas de Check Point Software. “Después del conflicto, sea cual sea el resultado, estos grupos APT, hacktivistas e individuos no van a desaparecer sin más. Por el contrario, dirigirán sus conocimientos y herramientas hacia nuevos objetivos desatando un tsunami de ciberataques en todo el mundo. Ya hemos empezado a ver señales de alerta temprana de esto con los ataques a los socios de la OTAN, así como a los países que han acudido a la ayuda de Ucrania, aumentando tanto en frecuencia como en intensidad. Este conflicto ha visto cómo la actividad cibernética ha cambiado el rostro de la guerra para siempre”, alerta Shykevich.

Read less

Avanan, una empresa de Check Point® Software Technologies Ltd. (NASDAQ: CHKP), un proveedor líder de soluciones de ciberseguridad a nivel mundial, ha descubierto y bloqueado un ciberataque que suplantó al director financiero de una importante orga...read more

Avanan, una empresa de Check Point® Software Technologies Ltd. (NASDAQ: CHKP), un proveedor líder de soluciones de ciberseguridad a nivel mundial, ha descubierto y bloqueado un ciberataque que suplantó al director financiero de una importante organización deportiva para obtener beneficios económicos. Los atacantes intentaron engañar a un empleado de finanzas de nivel inferior para que enviara fondos a una supuesta compañía de seguros.

La técnica de ciberataque utilizada se conoce como ataque Business Email Compromise (BEC), en el que los ciberdelincuentes se hacen pasar por supervisores de la empresa para obtener beneficios económicos. Los investigadores de Avanan advierten que estos ciberataques están en aumento, aprovechando la voluntad de las personas de hacer un buen trabajo para su jefe.

Es correcto suponer que el objetivo del ataque tenía una motivación económica. Se conoce poca información sobre los ciberdelincuentes, salvo que han actuado en más de una ocasión.

Metodología del ataque

El tipo de ciberataque utilizado es lo que se conoce como un ataque de compromiso de correo electrónico empresarial (BEC). La metodología en este caso fue la siguiente:

1. El ciberdelincuente crea primero una cuenta falsa del director financiero de la empresa.

2. Encuentra la dirección de correo electrónico legítima de alguien del equipo financiero.

3. Redacta un email que parece haber sido reenviado por el CFO, con instrucciones adjuntas para la transferencia.

4. El director financiero pide al empleado que transfiera el dinero al instante.

5. Si el empleado pica, la cantidad irá a parar a la cuenta de los atacantes.

El director financiero pide al destinatario del correo electrónico que realice el pago a una compañía de seguros legítima, West Bend Mutual. Aún más inteligente es el hecho de que la URL en la dirección "from" está tomada de su eslogan. Sin embargo, está claro que se trata de una falsificación, ya que la dirección "reply-to" de la parte superior difiere de la dirección de email de la compañía. Se ha observado que el banner que muestra el email no era del remitente mostrado. Esto fue añadido por el Office 365 genérico del cliente, no por Proofpoint. Es lo único que alertó al usuario final de que algo iba mal.

Este es un correo electrónico casi idéntico que ha afectado a otra compañía. De hecho, se han visto docenas de este tipo de ataques. Hay dos diferencias: No hay un banner externo que alerte al usuario final del peligro potencial y el email "Get in touch" en la parte inferior deletrea Silver Lining como Silver Linning.

“Hemos descubierto un ataque que suplanta al director financiero de una importante organización deportiva. El suplantado pide a un empleado de finanzas de nivel inferior que envíe una transferencia bancaria a lo que parece ser una compañía de seguros. En lugar de eso, iba directamente al ciberdelincuente. En este caso, pudimos bloquear con éxito la amenaza. Estos ataques de "compromiso del correo electrónico empresarial" son increíblemente populares, difíciles de detener y complicados de identificar. Los usuarios finales deben tener siempre mucha precaución antes de pagar las facturas. Es mejor confirmarlo directamente con el director financiero antes de efectuar el desembolso”, explica Jeremy Fuchs, portavoz de Avanan Research, empresa de Check Point Software. “Recomiendo encarecidamente a las personas que apliquen una seguridad avanzada del correo electrónico que se base en más de un factor para determinar si es malicioso o no. Hay que leer todo el email antes de actuar, buscando cualquier discrepancia o rareza”.

Recomendaciones de ciberseguridad

• Comprobar siempre las direcciones de respuesta para asegurarse de que coinciden.

• Si alguna vez no se está seguro de un correo electrónico, hay que preguntar al remitente original.

• Se debe animar a los usuarios a preguntar al departamento financiero antes de actuar con respecto a las facturas.

• Hay que leer todo el correo electrónico y comprobar si hay incoherencias, faltas de ortografía o discrepancias.

• Si se utilizan banners, no se debe bombardear a los usuarios finales con ellos; sólo hay que utilizarlos en momentos críticos para que los destinatarios los tomen en serio.

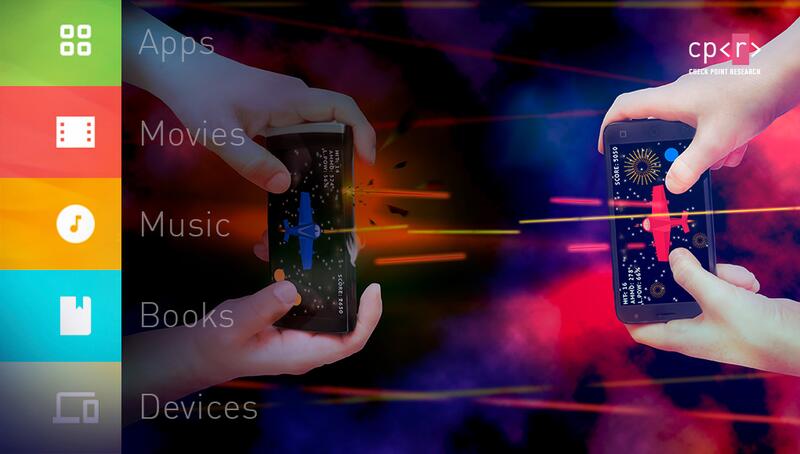

Hoy 29 de agosto se celebra el Día Mundial del Videojuego, un mercado que no deja de crecer en seguidores y aficionados. La verdad es que, aunque comenzaron siendo actividades solitarias, ahora la mayoría cuenta con una comunidad online que habla,...read more

Hoy 29 de agosto se celebra el Día Mundial del Videojuego, un mercado que no deja de crecer en seguidores y aficionados. La verdad es que, aunque comenzaron siendo actividades solitarias, ahora la mayoría cuenta con una comunidad online que habla, chatea o envía mensajes instantáneos durante las partidas.

Check Point® Software Technologies Ltd. (NASDAQ: CHKP), un proveedor líder especializado en ciberseguridad a nivel mundial, advierte que ahora que los videojuegos son una de las mayores industrias del entretenimiento del mundo y es también uno de los principales objetivos de los ciberdelincuentes. En comparación con los libros, las películas, la televisión y la música, es también el medio más inherentemente digital. Los jugadores suelen confiar tanta información personal a las empresas de la industria como lo harían a su lugar de trabajo, a las compras online o incluso a las instituciones financieras. Entonces, ¿qué ganan los ciberdelincuentes al dirigir sus ataques hacia videojuegos?

Los ciberdelincuentes vulneran las cuentas de los gamers y roban sus bienes virtuales, para venderlos a otros usuarios por dinero del mundo real. Las economías de los videojuegos han sido básicamente las precursoras de las criptomonedas, y en ellos hay que tener siempre presente que el dinero virtual que se gana en él no puede usarse en el mundo real, por lo que sigue siendo una mercancía con valor tangible para sus usuarios. Muchos juegos se publican, venden y autentican online en plataformas de distribución como Steam, Origin, GOG Galaxy y otras. Los jugadores suelen gestionar todos o la mayoría a través de una sola cuenta, y los usuarios de Steam a largo plazo pueden tener bibliotecas de cientos de juegos. Se han dado casos de atacantes que han robado estos objetos de sus inventarios, así como cuentas enteras en Origin. Además, los juegos online y para móviles recopilan una gran cantidad de datos sobre sus usuarios, cuanto más personales, más valiosos son para los ciberdelincuentes.

En el caso de los videojuegos para móviles pueden incluso rastrear información tan íntima como la ubicación o incluso escuchar las llamadas telefónicas. En muchos casos, sus transacciones y suscripciones mensuales online hacen que la información financiera se incluya con los datos del usuario. Para proteger a todos los jugadores, Check Point Software quiere advertir del peligro y destaca las amenazas a las que se enfrentan para que sean capaces de identificarlas y estén más protegidos:

• Contraseñas débiles y reutilizadas: la reutilización de contraseñas es un problema común, ya que el jugador medio tiene que gestionar cuentas para múltiples plataformas de distribución, editores y los propios juegos. Cada una de estas -Steam, Origin, etc.- requiere un usuario. Por otro lado, la mayoría del multijugadores online requieren una contraseña para ellos mismos. Esto hace que los gamers tengan que recordar y gestionar docenas de contraseñas, por lo que la mayoría acaba usando la misma para todo, lo que pone en alto riesgo la seguridad. Muchos juegos también facilitan el trabajo de los atacantes; a menudo, simplemente ver a otro participante revelará su nombre de usuario. Por ejemplo, Battlefield 5 tiene un modo competitivo de hasta 64 jugadores, lo que significa que una sola partida proporciona a un ciberdelincuente hasta 63 nombres de usuario con los que probar contraseñas comunes o predeterminadas. Otros le darán acceso a las puntuaciones, proporcionando acceso a básicamente todos los nombres de usuario utilizados, o al menos los de los mejores, que serán aún más valiosos. Contar con un gestor con contraseñas es una solución sencilla que aumentará la seguridad de las distintas cuentas y disminuirá notablemente el riesgo de sufrir un ciberataque.

• Phishing: las campañas de phishing se dirigen con frecuencia a los usuarios de juegos populares. Los ciberdelincuentes no se limitan a los típicos correos electrónicos fraudulentos para intentar que faciliten sus credenciales de acceso. Una táctica frecuente es crear una página de inicio de sesión falsa, o hacerse pasar por un amigo e intentar enviar enlaces maliciosos a través de plataformas de chat. El interés común por los videojuegos da credibilidad, e incluso confianza, a un correo electrónico de phishing. También dan la oportunidad a los atacantes más opciones que otros campos. Puede que un ataque de phishing no logre hacerse con el total de una cuenta, pero sí hacerse con alguna parte de su inventario de Steam o de su personaje de MMO y seguir avanzando.

• Malware: en este mundo, los vectores de propagación de malware suelen coincidir con los métodos de phishing. Si el chat de Steam puede utilizarse para difundir enlaces a páginas de autenticación falsas, sin duda puede utilizarse para enviar enlaces a descargas de malware drive-by. En el caso de los juegos competitivos, se puede convencer a muchos jugadores para que descarguen voluntariamente aplicaciones maliciosas que prometen trampas, hacks u otras formas de obtener ventaja sobre otros usuarios. Si a esto le sumamos el riesgo de que el malware consiga extenderse a dispositivos conectados a una red empresarial, el peligro es mucho más alto.

“Los videojuegos son una ventana abierta a la entrada de muchos tipos de ciberataques y extremar las precauciones ya no es una opción sino una necesidad. Contar con un doble factor de autentificación para acceder a la cuenta, instalar un software de protección o conocer las señales de un ataque de phishing son clave para evitar convertirse en víctima de un ciberataque. Estos entretenimientos son cada vez más populares y al utilizarlos de forma cotidiana es muy sencillo bajar la guardia y confiarse. El principal problema es que los ciberdelincuentes siempre están en alerta y no dejarán pasar ni una oportunidad”, alerta Ivonne Pedraza, Territory Manager CCA de Check Point Software.

Read less

Brasil ha sufrido el mayor avance en los ciberataques semanales, con un aumento del 122% en comparación con julio de 2021. El siguiente país es Francia, con un incremento del 69% interanual. Estos ataques pueden tener consecuencias devastadoras co...read more

Brasil ha sufrido el mayor avance en los ciberataques semanales, con un aumento del 122% en comparación con julio de 2021. El siguiente país es Francia, con un incremento del 69% interanual. Estos ataques pueden tener consecuencias devastadoras como sucedió con el caso del Lincoln College, que tras sufrir un ataque de ransomware después tomó la decisión de cerrar el centro. Check Point® Software Technologies Ltd. (NASDAQ: CHKP), un proveedor líder de soluciones de ciberseguridad a nivel mundial, ha publicado recientemente su informe "Cyber Attack Trends: 2022 Mid-Year Report" en el que se informa de que, al igual que en 2021, la primera mitad de 2022 registra un aumento significativo de los ataques en todos los sectores.

A la cabeza de todos ellos, la industria de la educación y la investigación sigue siendo el más atacado, con una media de 2.297 ataques contra empresas cada semana en el primer semestre de 2022, lo que supone un aumento del 44% en comparación con el primer semestre de 2021.

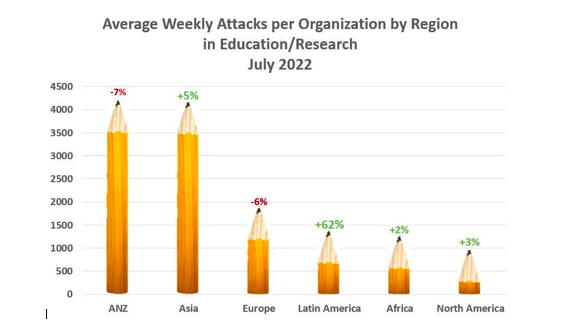

El sector de la educación/investigación experimenta un aumento del 114% en los últimos dos años

Según datos de Check Point Research, el sector de la Educación/Investigación registró los mayores volúmenes de ataques mensuales tanto en 2022 y como en 2021 a nivel mundial. En julio de este año, este grupo muestra más del doble de ciberataques semanales en comparación con la media de los demás sectores y tuvo una media de casi 2.000 ataques por organización cada semana (un aumento del 6% en comparación con julio del año pasado y del 114% en comparación con el mismo periodo de hace dos años). Estos ataques pueden tener consecuencias devastadoras como sucedió con el caso del Lincoln College, que tras sufrir un ataque de ransomware, que fue la gota que colmó el vaso y contribuyó a su decisión de cerrar el 13 de mayo de 2022, después de 157 años de actividad.

ANZ es la región más atacada en julio de 2022

Cuando desglosamos las cifras de los ataques a la educación por región en julio de 2022, vemos que ANZ fue la región más atacada con 4.176 ataques por institución cada semana (7% de disminución en comparación con julio de 2022), seguida por Asia con 4.171 ataques (5% de aumento), y Europa con 1.861 ataques (6% de disminución). América Latina ha experimentado el mayor repunte de ciberataques semanales con un aumento del 62% en comparación con julio de 2021. Brasil ha sufrido el mayor avance en los ciberataques semanales, con un aumento del 122% en comparación con julio de 2021. El siguiente país es Francia, con un incremento del 69% interanual.

En Estados Unidos, cada organización del sector de la educación/investigación recibió una media de 812 ciberataques semanales. Se trata de un ligero descenso del 11% en comparación con julio de 2021, aunque durante el último mes se ha observado una tendencia al alza constante, alcanzando la última semana cifras similares a las del año pasado.

Protección contra los ciberataques: consejos para los centros educativos y los estudiantes

• Hay que estar atento al phishing. No hay que hacer clic en enlaces que parezcan sospechosos y sólo se deben descargar contenidos de fuentes fiables que puedan ser verificadas. Recuerda que los mecanismos de phishing son una forma de ingeniería social, por lo que, si se recibe un correo electrónico con una solicitud inusual, hay que comprobar cuidadosamente los datos del remitente para asegurarse de que se está comunicando con empleados y no con ciberdelincuentes.

• Contar con tecnología antiransomware permite detectar signos de ransomware y descubrir mutaciones en ejecución de familias de malware conocidas y desconocidas mediante el uso de análisis de comportamiento y reglas genéricas.

• Las contraseñas son importantes y es una buena idea revisar y reforzarlas que se usan para entrar en recursos remotos, como el email o las aplicaciones de trabajo.

• Hay que prestar atención a los dominios parecidos, a los errores ortográficos en los correos electrónicos o en las páginas web, y a los remitentes desconocidos.

• Despliegue soluciones de seguridad para el correo electrónico, las aplicaciones modernas de filtrado de emails pueden proteger contra el malware y otras cargas maliciosas en estos mensajes. Además, pueden detectar aquellos que contienen enlaces maliciosos, archivos adjuntos, contenido de spam y lenguaje que podría sugerir un ataque de phishing. Por otro lado, bloquean y ponen en cuarentena automáticamente los mensajes sospechosos y utilizan la tecnología de sandboxing para "detonar" los emails y comprobar si contienen código malicioso.

“Las instituciones educativas deben estar más alerta que nunca porque son uno de los claros objetivos de los grupos de ciberdelincuencia. Si no cuentan con las medidas de ciberseguridad necesarias y no aportan la formación básica a sus empleados, las probabilidades de que sufran un ciberataque son cada vez más altas. El phishing es el método más usado para acceder a las redes corporativas de las instituciones educativas, por eso la formación de los trabajadores es fundamental para que puedan identificar un correo fraudulento y las posibilidades de éxito sean mucho menores”, destaca Ivonne Pedraza, Territory Manager CCA de Check Point Software.

El 23 de agosto es el Día del Internauta, una jornada que conmemora el aniversario de uno de los mayores acontecimientos tecnológicos de la humanidad: el día en que se publicó por primera vez una página web a nivel mundial en 1991. Check Point® So...read more

El 23 de agosto es el Día del Internauta, una jornada que conmemora el aniversario de uno de los mayores acontecimientos tecnológicos de la humanidad: el día en que se publicó por primera vez una página web a nivel mundial en 1991. Check Point® Software Technologies Ltd. (NASDAQ: CHKP), un proveedor líder especializado en ciberseguridad a nivel mundial, quiere destacar la importancia de este día, ya que partir de ese momento, Internet no ha dejado de crecer y ha cambiado todos los aspectos de las vidas de las personas, tanto en los negocios como en la economía y la vida cotidiana.

Cada día, millones de personas utilizan este medio para acceder a los diferentes buscadores de la Red y estar informados de los acontecimientos diarios, comunicarse eficazmente entre países y regiones y realizar diferentes tareas que les proporcionan mayor comodidad y bienestar.

Según el “Ministerio de Tecnologías de la información y de las Comunicaciones” en su informe de mayo 2022, al cuarto trimestre de 2021, Colombia tenía 46,4 millones de conexiones a Internet. Además, el país suma más de 75 líneas de telefonía celular. Según el estudio “We are social” de Hootsuite, los colombianos navegan en promedio al día 9 horas y diez minutos.

Al ser una herramienta de uso cotidiano, los riesgos de convertirse en víctima de un ciberataque a través de Internet son cada vez mayores. De hecho, según un informe realizado por Check Point Research, en el segundo trimestre de 2022 se produjo un pico histórico llegando a aumentar en un 32% la cantidad de ciberataques a nivel mundial en comparación con el segundo trimestre de 2021. Por ello, desde Check Point Software quieren advertir del gran riesgo que corre un internauta a la hora de acceder a la Red y aporta cinco consejos básicos para hacerlo de forma segura:

1. Visitar sólo páginas web seguras: muchos sitios web no cuentan con las medidas de seguridad necesarias, ya sea porque están mal configurados (poniendo en riesgo la información compartida) o porque son maliciosos. Por ello, es fundamental extremar las precauciones a la hora de compartir datos personales en Internet y, conocer qué webs son seguras. La mejor técnica es comprobar si sigue el protocolo de seguridad “https//:”. Si la URL incluye una -s al final, significa que es una web segura y está adaptada a los estándares de protección. Otra señal presente en algunos navegadores es un candado verde al principio del enlace.

2. Instalar siempre las actualizaciones: a menudo se piensa que actualizar el software y las aplicaciones no es importante. Sin embargo, Check Point Software advierte que este hábito de ignorar las actualizaciones puede suponer un gran riesgo, ya que no se implementan los diferentes parches de protección que el proveedor ofrece para solucionar errores de seguridad previamente detectados. En otras palabras, contar con la última actualización de software optimizará el nivel de protección, y es una estrategia eficaz para mantener los datos y archivos a salvo de posibles brechas de seguridad, ciberataques, etc.

3. No utilizar el mismo nombre de usuario y contraseña para diferentes servicios online: Cada vez son más los programas o aplicaciones que se pueden usar a través de Internet. Por ello, se suelen aplicar las mismas credenciales de acceso para simplificar, evitar olvidos y problemas de conectividad. Esto es un gran error, ya que, si un ciberdelincuente consigue acceder a la base de usuarios y contraseñas de alguna de estas aplicaciones, le será muy fácil entrar en el resto. Por ello, es fundamental utilizar usuarios y contraseñas diferentes, y no utilizar claves que puedan ser fácilmente adivinadas (cumpleaños, nombre de la mascota, etc.). Para evitar cualquier tipo de despiste u olvido es muy útil tener un gestor de contraseñas que ayude a recordar.

4. Descargar aplicaciones sólo de las tiendas oficiales: juegos, redes sociales, banca online. cada vez con más alternativas de descarga y esto hace que los usuarios tiendan a instalar un gran número de estos programas en sus dispositivos móviles. Es importante asegurarse de que siempre que se baja una de estas apps es de la tienda oficial (Play Store, App Store, etc.) y también leer las diferentes condiciones de uso, ya que algunas de ellas pueden ser abusivas, y en muchos casos se puede perder el control sobre los datos y la información.

5. Protección de los dispositivos: un ciberdelincuente puede acceder a un smartphone, Tablet u ordenador de muchas maneras, robando así una cantidad incalculable de información. Ante esta situación, es fundamental protegerse de los ciberataques y, por ello, Check Point Software recuerda la importancia de contar con un software de seguridad que proteja tus dispositivos e información. Para ello, cuenta con ZoneAlarm Mobile (versión doméstica) y Harmony Mobile (versión corporativa), soluciones de defensa contra amenazas móviles que protegen los dispositivos contra ataques móviles avanzados.

“Internet forma parte de la vida diaria de todos y tras la pandemia su uso se ha intensificado aún más. Por ello, es importante conocer los peligros a los que nos exponemos cada vez que realizamos tareas como navegar por páginas web o descargar una aplicación, para mantenernos protegidos con una postura de prevención y evitar poner en riesgo nuestros datos”, destaca Ivonne Pedraza, Territory Manager CCA de Check Point Software.

Read less

El 19 de agosto se celebra el “Día Mundial de la Fotografía”. En esta fecha, en 1839, el francés Louis-Jaques Daguerre presentó ante la Academia de Ciencias de Francia, su invento llamado “daguerrotipo”. Una técnica que a través de varios procedim...read more

El 19 de agosto se celebra el “Día Mundial de la Fotografía”. En esta fecha, en 1839, el francés Louis-Jaques Daguerre presentó ante la Academia de Ciencias de Francia, su invento llamado “daguerrotipo”. Una técnica que a través de varios procedimientos permitía capturar una imagen, llevándola a convertirse en la precursora de la fotografía.

Desde este hecho histórico, hace 183 años, momento en que capturar una imagen con el daguerrotipo tomaba 10 minutos y debía realizarse en exteriores por factores de iluminación, la fotografía ha evolucionado en forma sorprendente.

Al principio la fotografía era realizada por expertos, que tenían cámaras especiales y contaban con laboratorios químicos para el revelado de la imagen.

La fotografía captura esos momentos inolvidables y especiales, que se quieren conservar y disfrutar. “Una imagen vale más que mil palabras”, frase atribuida al dramaturgo griego Henrik Ibsen, logró en una profunda reflexión resumir el sentido y el valor de la imagen.

Hoy, luego de muchos años de evolución, la fotografía se ha convertido en una de las formas de expresión más apreciadas y más empleadas a nivel mundial, puesto que permite capturar los hechos del momento que llaman la atención como hermosos paisajes, a los seres queridos o los encuentros sociales y corporativos más importantes.

Uno de los avances más recientes en materia de fotografía es la incorporación de cámaras con características particulares en los teléfonos inteligentes o smartphones; permitiendo a los usuarios hacer fotos de alta calidad en cualquier momento.

“Las empresas fabricantes de móviles somos conscientes de la relevancia actual que ha tomado la fotografía para las personas. Por ello, nuestros esfuerzos están enfocados en actualizar nuestros procesos tecnológicos para proveer cada vez más una mejor calidad y variedad de sensores fotográficos tanto traseros como frontales, así como funcionalidades para elevar la experiencia del usuario al siguiente nivel”, señala Jesús Hung, director de TCL Communications para las regiones de Centroamérica, Caribe y Andina.

En este sentido, los especialistas de TCL comparten cuatro recomendaciones para sacar el máximo provecho a las funciones del smartphone y obtener distintos tipos de fotografías según sea el contexto y la preferencia:

● Foto estilo selfie: el modo autorretrato es sin duda uno de los más populares en la última década. Para los amantes de este formato, pueden empezar por identificar su mejor ángulo y practicar una pose utilizando una cámara frontal con lente gran angular como la de que disponible el TCL 30+, para que nadie se quede fuera de la foto, y para guardar los mejores momentos que inspiran grandeza en su día a día. Asimismo, se recomienda para estas tomas optar por una fuente de luz natural como la que proviene de una ventana para brindarle mayor calidez y realismo a las fotografías. Como tip general, se sugiere cuidar el fondo de elementos indeseados o personas que sean un elemento distractor.

● Foto estilo panorámico: es el mejor tipo de fotografía para resaltar la belleza de un paisaje, puesto que ofrece un ángulo de visión más amplio que favorece el registro de ambientes. Se puede activar usando la opción con el mismo nombre desde la cámara del celular y jugar con los formatos horizontales y/o verticales, no sin antes previsualizar lo que se quiere retratar. Asimismo, emplear un móvil como el TCL 30 5G que cuenta con una cámara triple con inteligencia artificial de 50 MP, permitiendo que se puedan realizar fotos llamativas e impresionantes paisajes. Otro gran truco es explorar las opciones manuales ajustando la exposición y la saturación para intensificar u agregar opacidad a los colores, así se pueden capturar fotos como todo un profesional. Los equipos TCL ofrecen esta opción en el menú de su cámara, al que se puede acceder de manera muy sencilla.

● Foto estilo urbano: para lograr una fotografía de este tipo, que se aprecia mejor en ambientes oscuros, se puede recurrir al uso del flash para iluminar a los objetos y a las personas que se encuentren en un radio no mayor de dos metros. Para conseguir el efecto deseado, se puede considerar dentro de la toma elementos como las columnas, los postes y los edificios, que le dan ese toque de ‘street art’ que se busca. Asimismo, emplear un móvil de cámara triple como la del TCL 30SE, facilitará que pueda obtener impresionantes tomas y mejorar sus habilidades fotográficas, captando las imágenes con total definición independientemente de las condiciones de luz,

asegurando un resultado increíble.

● Foto estilo ‘instagrameable’: Instagram es la red social perfecta para las fotografías. Para comenzar a darle dinamismo al feed con una serie de imágenes que generen impacto, se sugiere componer las tomas en formato cuadrado y sin retoques, para luego realizarlos por medio de un software de edición o experimentando con filtros de color y de luz.

Las vulnerabilidades se encontraron en el Trusted Environment de Xiaomi. Check Point Research ha encontrado vulnerabilidades que podrían permitir la falsificación del pago y la desactivación del sistema desde una aplicación Android sin privilegios...read more

Las vulnerabilidades se encontraron en el Trusted Environment de Xiaomi. Check Point Research ha encontrado vulnerabilidades que podrían permitir la falsificación del pago y la desactivación del sistema desde una aplicación Android sin privilegios.

Los investigadores de Check Point Research (CPR), la división de Inteligencia de Amenazas de Check Point® Software Technologies Ltd. (NASDAQ: CHKP), un proveedor líder de soluciones de ciberseguridad a nivel mundial, ha identificado vulnerabilidades en el mecanismo de pago por móvil de Xiaomi. Si se deja sin parchear, un atacante podría robar las claves privadas utilizadas para firmar los paquetes de control y pago de Wechat Pay. En el peor de los casos, una aplicación Android sin privilegios podría haber creado y firmado un paquete de pago falso.

Los pagos con el móvil se han hecho muy populares y se han convertido en una forma de cobro habitual en todo el mundo. Según las últimas estadísticas del portal Statistica, en 2021 el Extremo Oriente y China representaron dos tercios de los pagos móviles del mundo. Esto supone unos 4 billones de dólares en transacciones de monederos móviles. Una cantidad tan grande de dinero atrae sin duda la atención de los ciberdelincuentes.

En concreto, las vulnerabilidades se encontraron en el Trusted Environment de Xiaomi, encargado de almacenar y gestionar información sensible como claves y contraseñas. Los dispositivos estudiados estaban equipados con chips MediaTek. CPR descubrió dos formas de atacar el código de confianza:

1. Desde una aplicación Android sin privilegios: el usuario instala una aplicación maliciosa y la lanza. La app extrae las claves y envía un paquete de pago falso para robar el dinero.

2. Si el ciberdelincuente tiene los dispositivos objetivo en sus manos: rootea el dispositivo, luego baja el entorno de confianza y después ejecuta el código para crear un paquete de pago falso sin necesidad de una aplicación.

Si el TEE es seguro, también lo son sus pagos

El entorno de ejecución de confianza (TEE) ha sido una parte integral de los dispositivos móviles durante muchos años. Su objetivo principal es procesar y almacenar información de seguridad sensible, como claves criptográficas y huellas dactilares. Dado que las firmas de los pagos móviles se llevan a cabo en el TEE, suponemos que, si el TEE es seguro, también lo son sus pagos.

El mercado asiático, representado principalmente por los smartphones basados en chips MediaTek, aún no ha sido ampliamente explorado. Nadie está examinando las aplicaciones de confianza escritas por los proveedores de dispositivos, como Xiaomi, a pesar de que la gestión de la seguridad y el núcleo de los pagos móviles están implementados allí. La investigación actual es la primera que se hace para examinar sus aplicaciones en busca de problemas de seguridad.

Las aplicaciones de confianza de Xiaomi pueden ser degradadas

Xiaomi puede incrustar y firmar sus propias aplicaciones de confianza. Los investigadores han descubierto que un atacante puede transferir una versión antigua de una aplicación de confianza al dispositivo y utilizarla para sobrescribir el archivo de la nueva aplicación. Por lo tanto, un ciberdelincuente puede eludir las correcciones de seguridad realizadas por Xiaomi o MediaTek en sus apps.

Además, se han descubierto varias vulnerabilidades en la aplicación de confianza thhadmin, responsable de la gestión de la seguridad, que podrían aprovecharse para filtrar claves almacenadas o ejecutar código en el contexto de la aplicación y, a continuación, realizar prácticamente acciones maliciosas falsificadas.

Comprometida la estructura de pago móvil integrada

Los dispositivos Xiaomi tienen un framework de pago móvil integrado llamado Tencent Soter que proporciona una API para que las aplicaciones Android de terceros integren las capacidades de pago. Su función principal es proporcionar la capacidad de verificar las transferencias de paquetes de pago entre una aplicación móvil y un servidor backend remoto, que son esencialmente la seguridad y la protección con las que todos contamos cuando realizamos pagos móviles. Según Tencent, cientos de millones de dispositivos Android son compatibles con Tencent soter. La vulnerabilidad que se ha encontrado, a la que Xiaomi ha asignado CVE-2020-14125, compromete por completo la plataforma soterrada de Tencent, permitiendo a un usuario no autorizado firmar paquetes de pago falsos.

WeChat Pay y Alipay son los dos mayores operadores del sector de los pagos digitales en China. Juntos, representan alrededor del 95% del mercado chino de pagos móviles. Cada una de estas plataformas tiene más de mil millones de usuarios. WeChat Pay está basado en el soterramiento de Tencent. Si un vendedor de aplicaciones quiere implantar su propio sistema de pago, incluido el backend que almacena las tarjetas de crédito de los usuarios, las cuentas bancarias, etc., sin estar vinculado a la aplicación WeChat, puede utilizar directamente el soter de Tencent para verificar la autenticidad de las transacciones en su servidor de backend.

Check Point Research ha colaborado con Xiaomi, que reconoció las vulnerabilidades y proporcionó correcciones para las mismas.

“Descubrimos un conjunto de vulnerabilidades que podrían permitir la falsificación de paquetes de pago o su desactivación desde una aplicación Android sin privilegios. Fuimos capaces de hackear WeChat Pay e implementamos una prueba de concepto totalmente operativa. Nuestra investigación es la primera que se hace para revisar las aplicaciones de confianza de Xiaomi en busca de problemas de seguridad. Inmediatamente comunicamos nuestros hallazgos a Xiaomi, que trabajó rápidamente para emitir una solución. Lo que queremos decir a los usuarios es que se aseguren constantemente de que sus teléfonos están actualizados con la última versión proporcionada por el fabricante. Si ni siquiera los pagos por móvil son seguros, ¿qué lo es?”, explica Slava Makkaveev, investigador de seguridad de Check Point Software.

Read less

Check Point Research, la división de Inteligencia de Amenazas Check Point® Software Technologies Ltd. (NASDAQ: CHKP), un proveedor líder especializado en ciberseguridad a nivel mundial, ha publicado su Índice Global de Amenazas del mes de julio de...read more

Check Point Research, la división de Inteligencia de Amenazas Check Point® Software Technologies Ltd. (NASDAQ: CHKP), un proveedor líder especializado en ciberseguridad a nivel mundial, ha publicado su Índice Global de Amenazas del mes de julio de 2022. Los investigadores informan que Emotet sigue manteniendo su reinado como el malware más utilizado, a pesar de que su impacto global se ha reducido en un 50% en comparación con el mes anterior.

Después de un pico negativo en el impacto global de Emotet en el mes de junio, ha alcanzado de nuevo sus cifras de impacto global y continúa como el malware más extendido. Posiblemente el impacto pudo disminuir debido a las vacaciones de verano. Sin embargo, no dejan de descubrirse nuevas características y mejoras en sus capacidades como, por ejemplo, el último módulo de robo de tarjetas de crédito y los ajustes en sus sistemas de propagación.

En julio Snake Keylogger, un ladrón de credenciales, ha caído del tercer al octavo puesto. En junio, se propagaba a través de documentos maliciosos de Word, por lo que la disminución de su prevalencia podría deberse en parte a la reciente confirmación de Microsoft de que bloqueará las macros por defecto. El tercer puesto lo ocupa XMRig, un software de código abierto para CPU que se utiliza para la extracción de criptomonedas, lo que indica que los ciberdelincuentes están en esto fundamentalmente "por el dinero", a pesar de las motivaciones superiores que puedan alegar, como el hacktivismo. Malibot, que apareció por primera vez en el informe del mes pasado, sigue siendo una amenaza para los usuarios de la banca móvil, ya que sigue siendo el tercer programa malicioso para móviles más frecuente en todo el mundo.

“Como era de esperar, Emotet continúa dominando nuestras listas mensuales de malware", explica Ivonne Pedraza, Territory Manager CCA de Check Point Software. “Esta botnet evoluciona continuamente para mantener su persistencia y evasión. Sus últimos desarrollos incluyen un módulo de robo de tarjetas de crédito, lo que significa que las empresas y los individuos deben tener un cuidado adicional al hacer cualquier compra online. Además, ahora que Microsoft ha confirmado que bloqueará las macros por defecto, estamos a la espera de ver cómo malwares, como Snake Keylogger, modifican sus tácticas”, concluye Ivonne Pedraza.

“La revelación de información del servidor web Git” ha sido la vulnerabilidad más explotada y común - ha afectado al 42% de las empresas de todo el mundo -, seguida muy de cerca por “Apache Log4j Remote Code Execution” que ha impactado en el 41% de las compañías a nivel mundial. “Servidores web URL maliciosos Directory Traversal” se sitúa en el tercer lugar del índice llegando a un 39% de las organizaciones.

Los 3 malware más buscados en Colombia en julio:

*Las flechas muestran el cambio de posición en el ranking en comparación con el mes anterior.

1. ↑ Glupteba – Conocida desde 2011, Glupteba es una puerta trasera que maduró gradualmente hasta convertirse en una botnet. Para 2019 incluía una actualización de direcciones C&C a través de listas públicas de BitCoin, una capacidad integral de robo de navegador y router exploiter. Ha atacado al 11.54% de las organizaciones en Colombia en julio y su impacto global para el mismo mes fue 1.25%.

2. ↓PseudoManuscrypt – Este malware es un software espía, utilizado en campañas de espionaje que amenazan principalmente a organizaciones gubernamentales y sistemas de control industrial. Vino con capacidades de espionaje avanzadas, incluidas capturas de la pantalla de las víctimas y la recopilación de credenciales de autenticación de VPN. Ha atacado al 10.26% de las organizaciones en Colombia en julio y su impacto global fue del 0.56% en el mismo periodo.

3. ↑Remcos - Es un RAT que apareció por primera vez en 2016. Se distribuye a través de documentos maliciosos de Microsoft Office que se adjuntan a los correos electrónicos SPAM, y está diseñado para eludir la seguridad UAC de Microsoft Windows y ejecutar el malware con privilegios de alto nivel. En Colombia en julio tuvo un impacto en las empresas del 9.83% y a nivel global del 1.66%.

Los sectores más atacados a nivel mundial:

Este mes, la Educación/Investigación es la industria más atacada a nivel mundial, seguida de las Gobierno/Militar y ISP/MSP.

1. Educación/Investigación

2. Gobierno/Militar

3. ISP/MSP

Top 3 vulnerabilidades más explotadas en julio:

1. ↑ Filtración de información del repositorio Git–La vulnerabilidad en la exposición de información en el repositorio Git está reportada. La explotación exitosa de esta vulnerabilidad podría permitir la divulgación involuntaria de información de la cuenta.

2. ↔ Ejecución remota de código en Apache Log4j (CVE-2021- 44228) – Existe una vulnerabilidad de ejecución remota de código en Apache Log4j que, si se explota de forma favorable, podría admitir un atacante remoto ejecutar código arbitrario en el sistema afectado.

3. ↓ Web Servers Malicious URL Directory Traversal (CVE-2010-4598, CVE-2011-2474, CVE-2014-0130, CVE-2014-0780, CVE-2015-0666, CVE-2015-4068, CVE-2015-7254, CVE-2016-4523, CVE-2016-8530, CVE-217-11512, CVE-2018-3948, CVE-2018-3949, CVE-2019-18952, CVE-2020-5410, CVE-2020-8260) - Existe una vulnerabilidad de cruce de directorios en diferentes servidores web. La vulnerabilidad se debe a un error de validación de entrada en un servidor web que no sanea adecuadamente el URI para los patrones de recorrido de directorios. Una explotación exitosa permite a los atacantes remotos no autentificados acceder a archivos arbitrarios en el servidor vulnerable.

Top 3 del malware móvil mundial en julio:

1. AlienBot – Esta familia es un Malware-as-a-Service (MaaS) para dispositivos Android que permite a un atacante remoto, como primer paso, inyectar código malicioso en aplicaciones financieras legítimas. El ciberdelincuente obtiene acceso a las cuentas de las víctimas, y finalmente controla completamente su dispositivo.

2. Anubis – Anubis es un troyano bancario diseñado para teléfonos móviles Android. Desde que se detectó por primera vez, ha ganado funciones adicionales, incluyendo la capacidad de troyano de acceso remoto (RAT), keylogger, grabación de audio, entre otras. Se ha detectado en cientos de aplicaciones diferentes disponibles en la tienda de Google.

3. MaliBot - Malibot es un malware infostealer para Android que ha sido detectado dirigiéndose a usuarios de España e Italia. El infostealer se disfraza de aplicaciones de minería de criptomonedas bajo diferentes nombres y se centra en robar información financiera, carteras de criptomonedas y más datos personales.

El Índice Global de Impacto de Amenazas de Check Point Software y su Mapa ThreatCloud están impulsados por la inteligencia ThreatCloud de Check Point Software. ThreatCloud proporciona inteligencia de amenazas en tiempo real derivada de cientos de millones de sensores en todo el mundo, sobre redes, endpoints y móviles. La inteligencia se enriquece con motores basados en IA y datos de investigación exclusivos de Check Point Research, la rama de inteligencia e investigación de Check Point Software Technologies.

Read less