Internet es sin lugar a duda una de las nuevas necesidades básicas del mundo moderno. Según las últimas estimaciones de WeAreSocial, el número de usuarios activos de Internet ha alcanzado la impresionante cifra de 5.160 millones de usuarios conectados en todo el mundo, el equivalente al 64,4% del total de la población mundial.

Para celebrar el Día Mundial del Internauta, Check Point® Software Technologies Ltd. (NASDAQ: CHKP), proveedor líder mundial especializado en ciberseguridad, se une a esta conmemoración para concienciar sobre el crecimiento exponencial ha demostrado cómo la tecnología y la conectividad han cambiado la forma de vivir, trabajar y comunicarse.

Y es que tal y como muestran los estudios de Statista, una gran parte de los usuarios de todo el mundo aseguraba no ser capaz de “imaginar su vida sin Internet”, conectados a la red de manera activa durante una media de hasta 6,4 horas diarias.

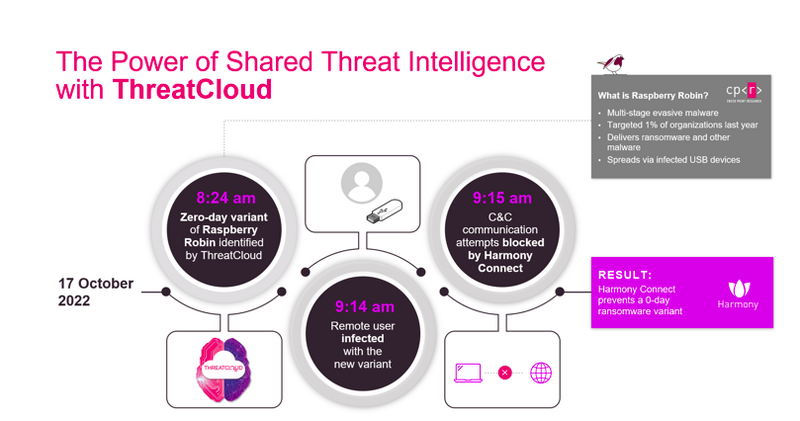

Sin embargo, no se debe perder de vista la importancia de contar con una correcta protección online y destacar las cifras globales relacionadas con el uso de Internet y las crecientes amenazas. El último año ha sido testigo de un aumento significativo en la frecuencia y sofisticación de los ataques en todo el mundo, según los informes presentados por Check Point Research, con un aumento del 38% en el número de ciberataques a nivel global durante el último año.

Los ciberdelincuentes modernos cada vez son más capaces de adoptar una mayor cantidad de formas y técnicas con el objetivo de comprometer la seguridad de los internautas. Para ello crean ciberataques especializados de todo tipo para cada perfil de internauta que es imprescindible conocer para ser capaces de identificarlos y defenderse:

1. Descontrol parental: cada día resulta más normal ver cómo los más pequeños se distraen y juegan con teléfonos móviles o tablets, mostrando un manejo bastante avanzado de estos dispositivos. Sin embargo, esta capacidad también los permite acceder a funcionalidades como las tiendas de aplicaciones, en las que se esconden aplicaciones maliciosas bajo nombres o personajes conocidos con las que colar troyanos y otro malware en los dispositivos.

2. Adivina quién es quién: otra de las amenazas más relevantes se centra en el phishing empresarial, una técnica a través de la cual los ciberdelincuentes intentan obtener información confidencial a través de correos electrónicos fraudulentos o enlaces y sitios web falsos mediante la suplantación de identidad de otros usuarios o marcas conocidas. Unas prácticas que vemos repetidas también en las redes sociales y otras plataformas de comunicación y servicios de mensajería. La filtración de este tipo de información puede suponer graves problemas para ambos compañía y empleados vulnerados.

3. Premios y sorteos con final no tan feliz: dirigidos principalmente al público joven, los sorteos y concursos realizados en las RR.SS. son uno de los métodos favoritos para llevar a cabo una suplantación de identidad. Al enviar mensajes falsos a través de cuentas que suplantan a marcas conocidas, los atacantes logran crear un sentimiento de euforia en los internautas. Así, nublan su razonamiento y consiguen una mayor cooperación a la hora de compartir sus datos personales, que podrían ser de nuevo utilizados para continuar realizando nuevos ataques, el robo de dinero, o incluso el chantaje a las víctimas.

4. Ojos que no ven, corazón que sí siente: los timos telefónicos es una de las técnicas que afecta, sobre todo, a los usuarios más mayores, aprovechándose de este falso sentimiento de cercanía que ofrecen las comunicaciones por voz para tratar de engañar a las víctimas más desprotegidas.

5. Las demasiadas posibilidades de los dispositivos IoT: presentes ya en miles de hogares y empresas, la rápida evolución tecnológica ha propiciado la proliferación de dispositivos conectados. Por desgracia, además de facilidades para los usuarios, estos aparatos han abierto nuevas oportunidades para los atacantes, que buscan explotar las todavía muchas vulnerabilidades de estos aparatos para obtener un acceso no autorizado a los datos de sus dueños.

Conscientes de la importancia de lograr una ciberseguridad para todos los internautas, Check Point Software quiere destacar la importancia de conocer las amenazas de la red que afectan a estas plataformas para así poder detectarlas a tiempo, ofreciendo seis consejos básicos con los que todo usuario puede mejorar su seguridad diaria en la red:

1. Mantener un software y seguridad actualizados: estar al día con las últimas versiones de los sistemas operativos, aplicaciones y antivirus permite a los dispositivos mantenerse protegidos ante las últimas amenazas conocidas, aplicando parches de emergencia y otros hotfix para evitar los ataques antes de que estos ocurran. De igual manera, es recomendable contar siempre con una solución de seguridad instalada que incluya una protección integral de firewall, antivirus y protección contra malware.

2. Utilizar contraseñas seguras: evitar utilizar una misma clave para todas las aplicaciones, o credenciales como “123456” o “Agosto2023” es ponérselo demasiado fácil a los ciberdelincuentes. Contar con contraseñas únicas y robustas, creadas mediante la combinación de letras, números, símbolos, mayúsculas y minúsculas, es el primer paso para garantizar la seguridad de cualquier cuenta.

3. Protección 2fA: con tan sólo activar esta función, disponible en la gran mayoría de redes sociales y aplicaciones, se puede incluir una capa adicional de seguridad con la que proteger las cuentas y disuadir a los ciberdelincuentes, añadiendo una segunda autorización por correo o SMS que evitará que los atacantes puedan tomar el control en caso de vulnerar una contraseña.

4. Evitar las aplicaciones desconocidas: es común que los ciberdelincuentes usen las aplicaciones de moda, tales como los filtros o herramientas y funciones adicionales para las redes sociales para ocultar su contenido malicioso. Ya sean imitaciones de aplicaciones populares o íntegramente fraudulentas, es importante comprobar su origen antes de instalar ninguna app.

5. Nunca descargar archivos adjuntos de desconocidos: desde fotos hasta vídeos o canciones a través de las propias redes sociales, aceptar los archivos adjuntos provenientes de remitentes desconocidos puede ser una entrada para cualquier tipo de ciberataque. Por ello, es muy importante no descargar nada que proceda de un mensaje no deseado o inesperado.

6. Evitar el acceso a redes Wi-Fi públicas y sin protección: con un uso de internet diario tan elevado, es normal que el consumo de datos sea una de las principales preocupaciones de algunos usuarios, en muchas ocasiones recurriendo a las redes inalámbricas gratuitas de restaurantes u hoteles. Sin embargo, hay que tener muy presente que estas Wi-Fi públicas no cuentan con ningún tipo de seguridad, lo que permite un acceso fácil para los ciberdelincuentes. Lo más recomendable es tratar de evitar utilizar este tipo de redes, y limitar el uso de aplicaciones sensibles o la introducción de contraseñas cuando nos conectemos a ellas.

“Internet es parte fundamental de la vida de millones de usuarios y empresas de todo el mundo. Por ello, es vital que los internautas se mantengan siempre alerta antes las posibles amenazas”, explica Manuel Rodríguez, Gerente de Ingeniería de Seguridad para el Norte de América Latina de Check Point Software. “Es fundamental que tomemos una mayor conciencia de nuestras acciones y los peligros inherentes cuando navegamos para poder prevenir las incidencias en lugar de arreglar los daños”.

Read less